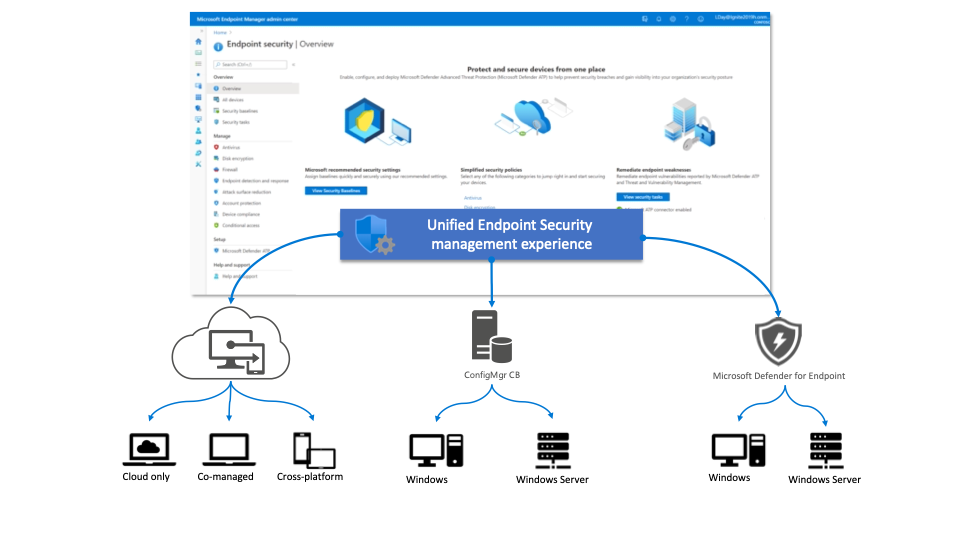

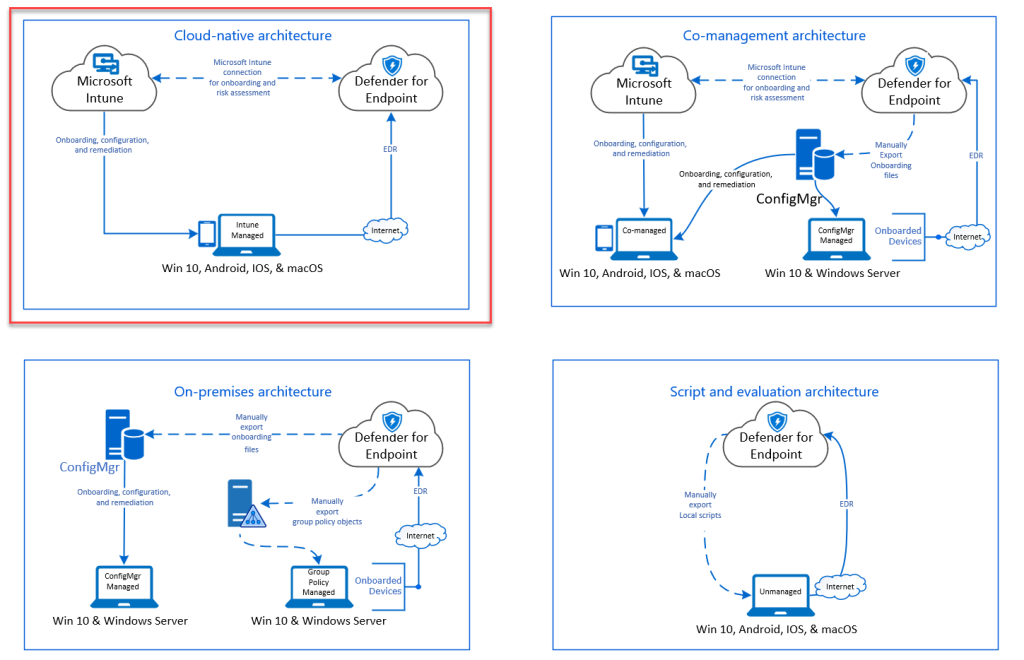

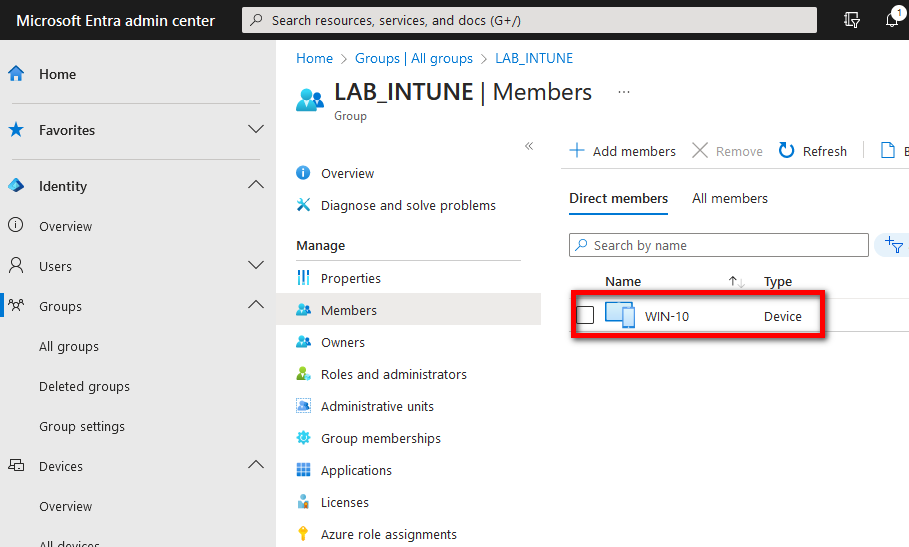

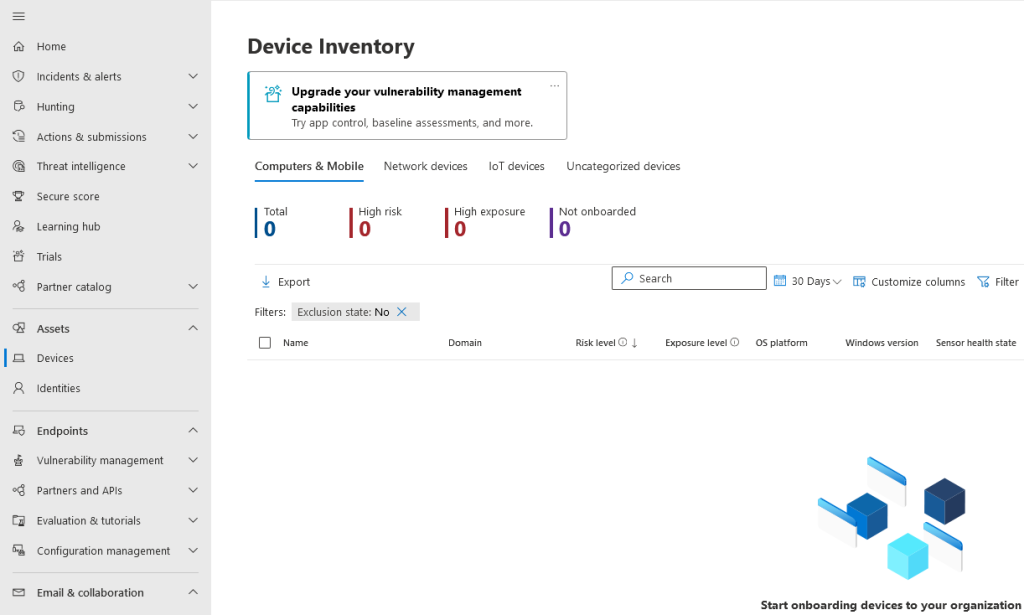

Olá pessoal, tudo bem? Vamos para nossa segunda parte sobre o setup inicial do Defender for Endpoint com INTUNE. Hoje nós vamos fazer o onboarding da um computador que esta ingressado no nosso dominio do Microsoft Entra ID. Como podemo ver nas imagens a seguir, nosso ambinete é cloud native, nós temos um grupo com um computador de membro e a pagina de devices vazia no portal do Defender.

A Microsoft vem recomendando usarmos politicas de EDR para efetuar o onboarding do Defender for Endpoint, por que? Porque por politicas de EDR já vai se criando uma linha de base de segurança recomendada.

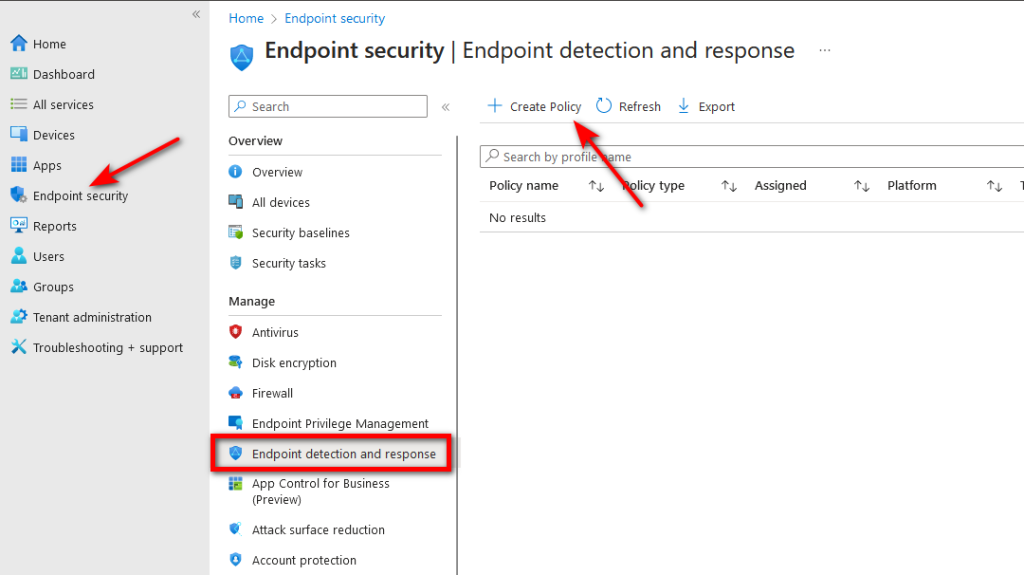

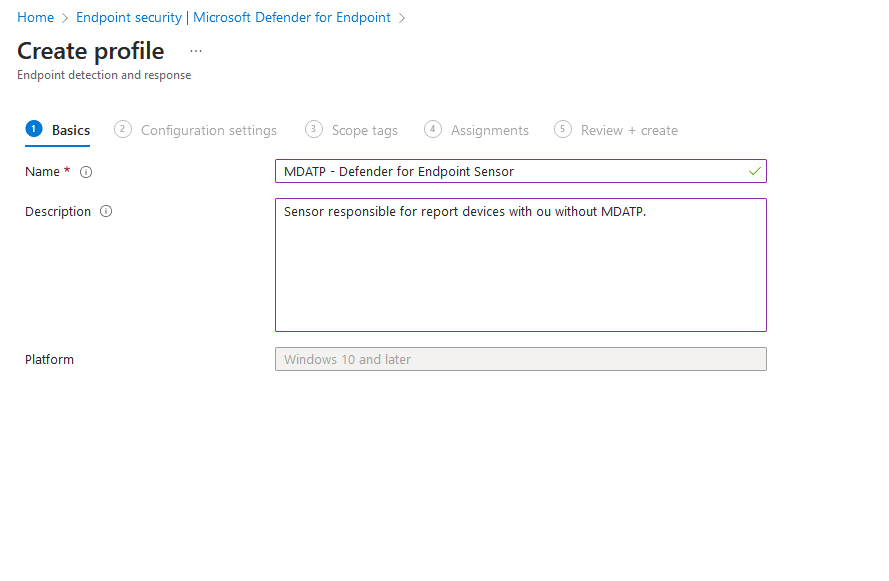

Então vamos criar agora a nossa politica de detecção e resposta, para isso vamos em Endpoint Security > Endpoint Detection and Response > Create Policy.

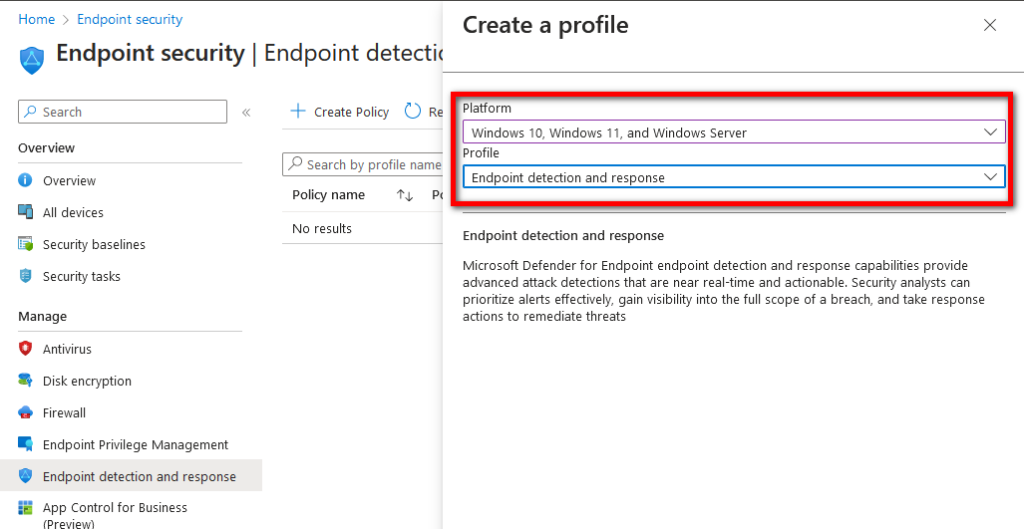

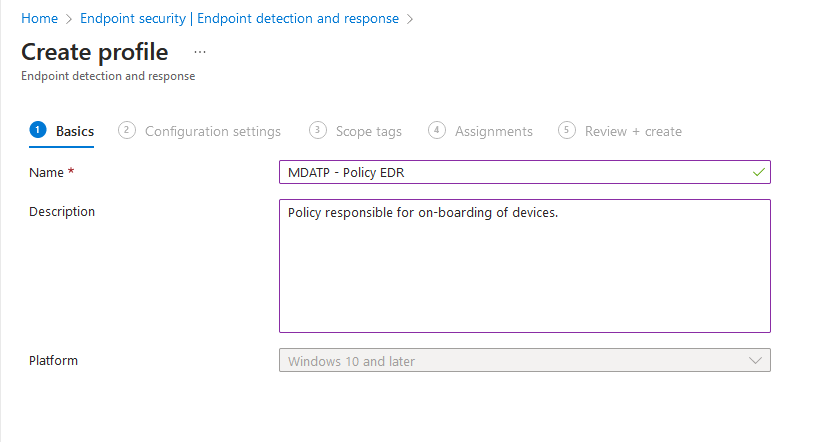

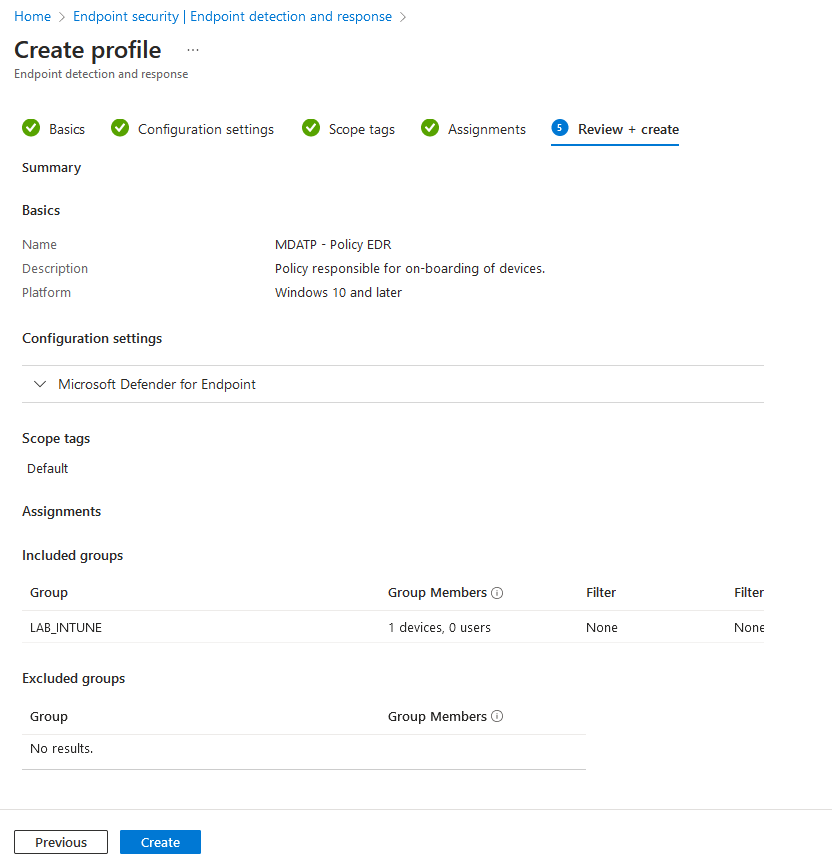

Escolhemos a plataforma, no nosso caso Windows 10 /11 e profile do tipo EDR, depois damos um nome e descrição.

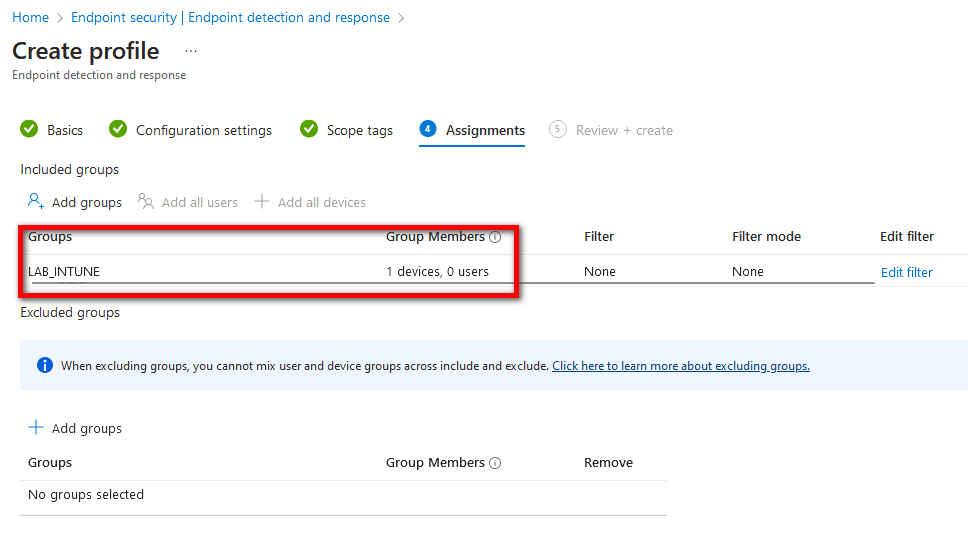

Nós vamos deixar marcado a opção Auto from Conector, como nosso defender esta integrado ao INTUNE ele vai pegar o pacote automaticamente do Defender e mandar para as máquinas. E vou deixar em All a opção Sample Sharing, que é compartilhar dados e amostras de ameaças com a Microsoft. Scope tags deixamos no default, e em atribuições incluimos o grupo LAB-INTUNE, onde esta nosso computador.

Revisamos e criamos.

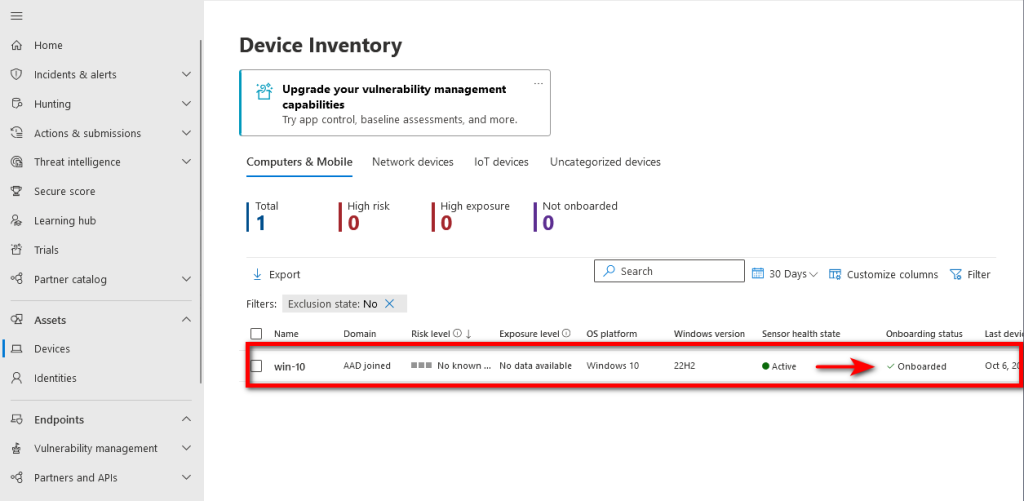

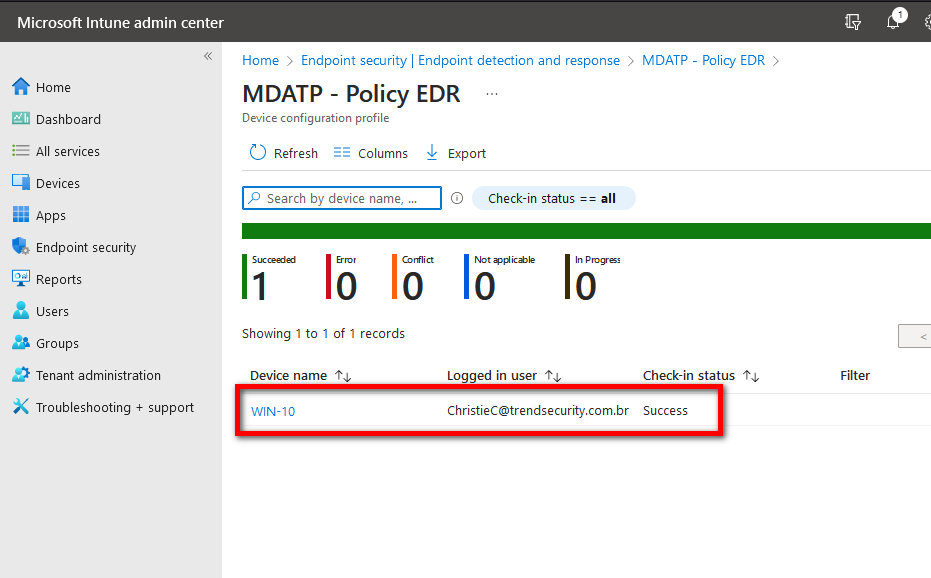

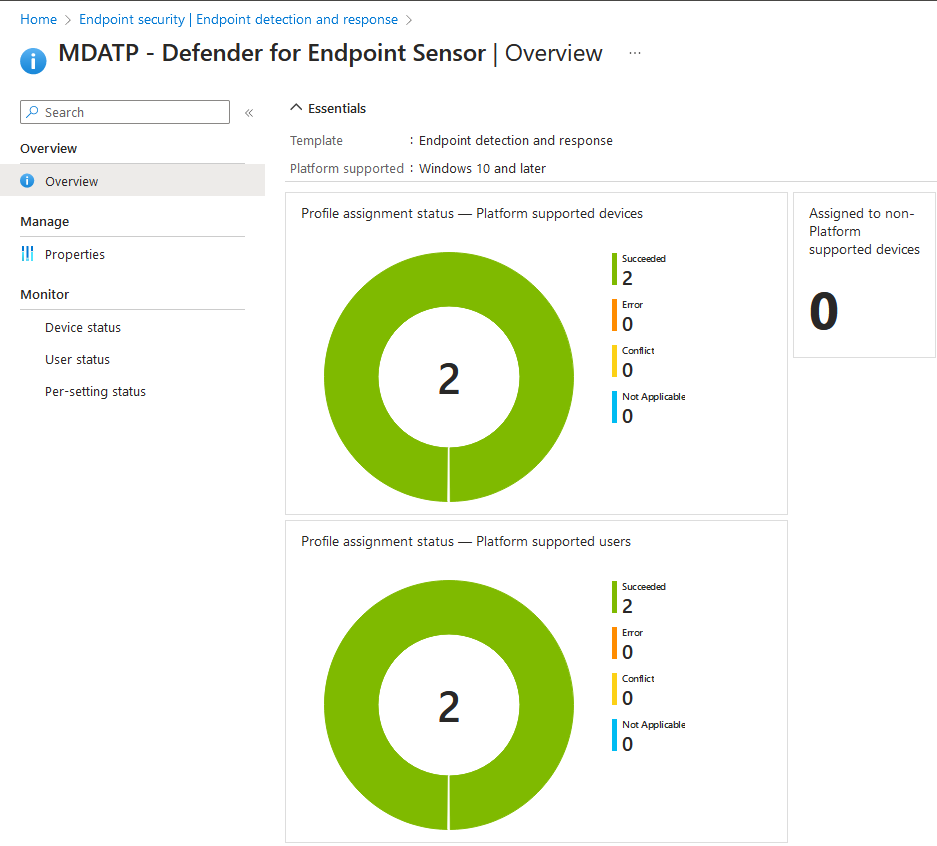

Após alguns minutos o computador já apareceu no portal no Defender em devices. E já podemos ver na politica de EDR tambem.

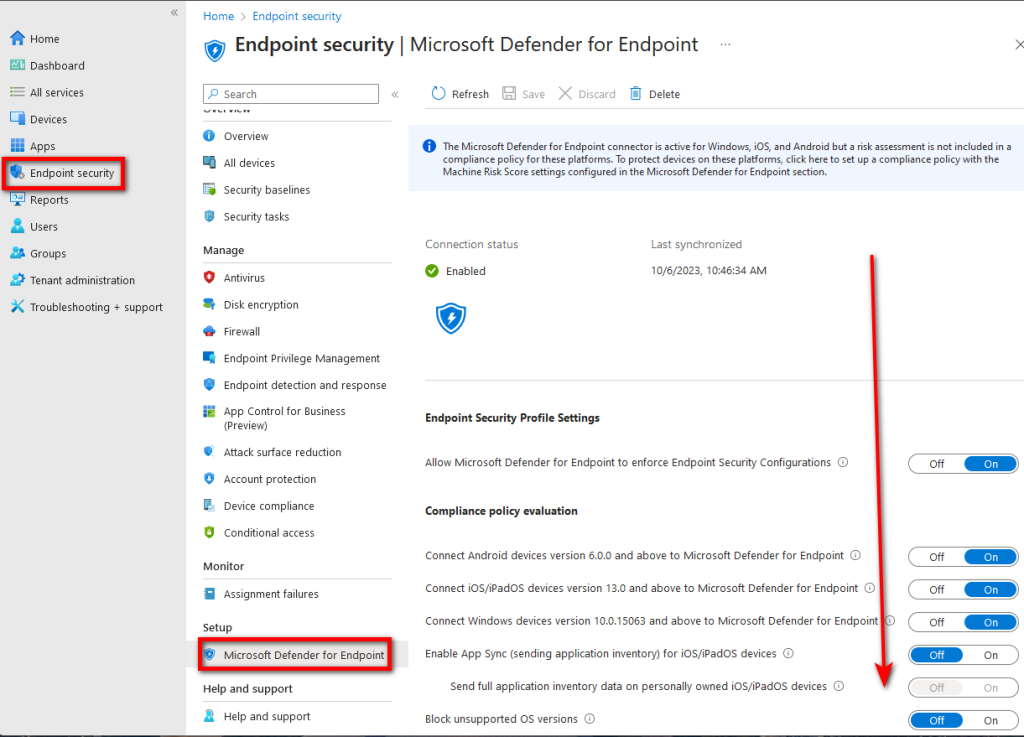

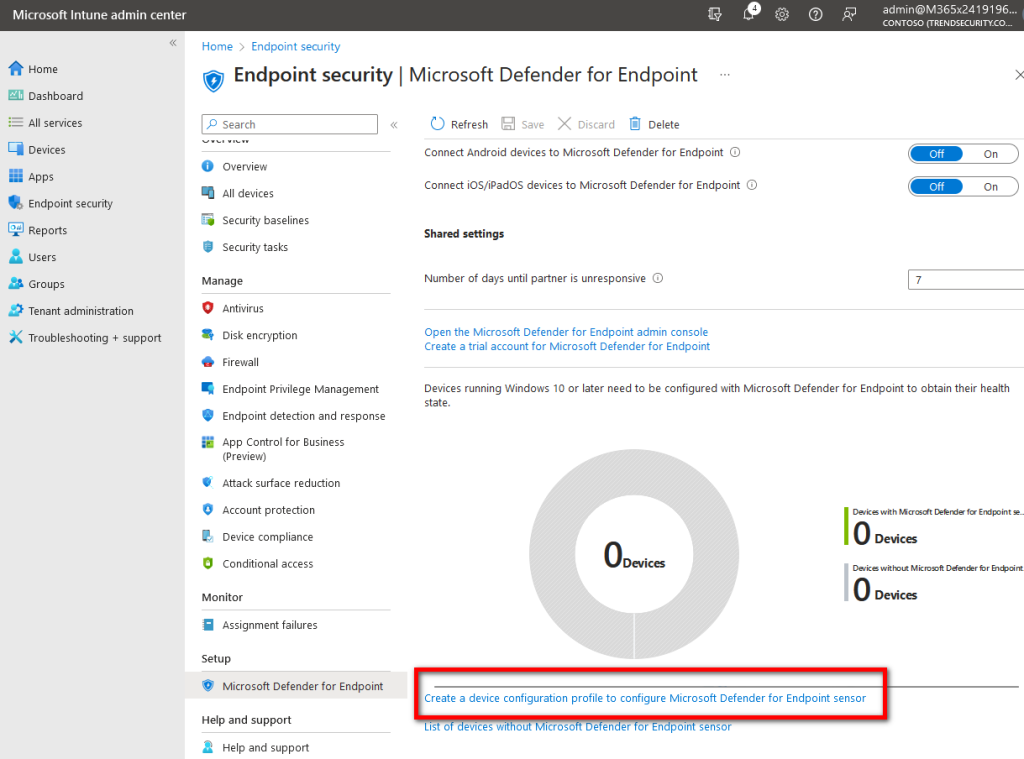

E pra finalizar, uma dica que eu acho legal fazer tambem. Na pagina de conexão com o Defender no nosso INTUNE se rolarmos para baixo temos um grafico que resume quais dispositivos estão com sensor do Defender for Endpoint e quais não foram não estão, para que esse grafico seja populado, precisamos criar uma outra politica de EDR usando o link que esta logo abaixo do grafico.

A configuração é muito parecida com a politica que criamos enteriormente, então só vou deixar os prints em sequencia.

Essa é a pagina de status dela, diferente da primeira, com mais detalhes.

Um detalhe que percebi ao longo das implementações e labs, é que qualquer uma dessas politicas funcionam para fazer onboarding nos devices. Confesso que fiquei confuso, e na minha opinião essa segunda opção é mais interessante por nos dar um relatório mais detalhado, porem se você precisa fazer o onboarding atravez de uma entrega via blob, somente a primeira politica tem a opção.

E mais um detalhe importante. As duas politicas juntas vão entrar em conflito e seus relatórios vai ficar sempre com um conflito aparecendo. Então sempre faça uma analise de qual lhe atende melhor e crie só uma.

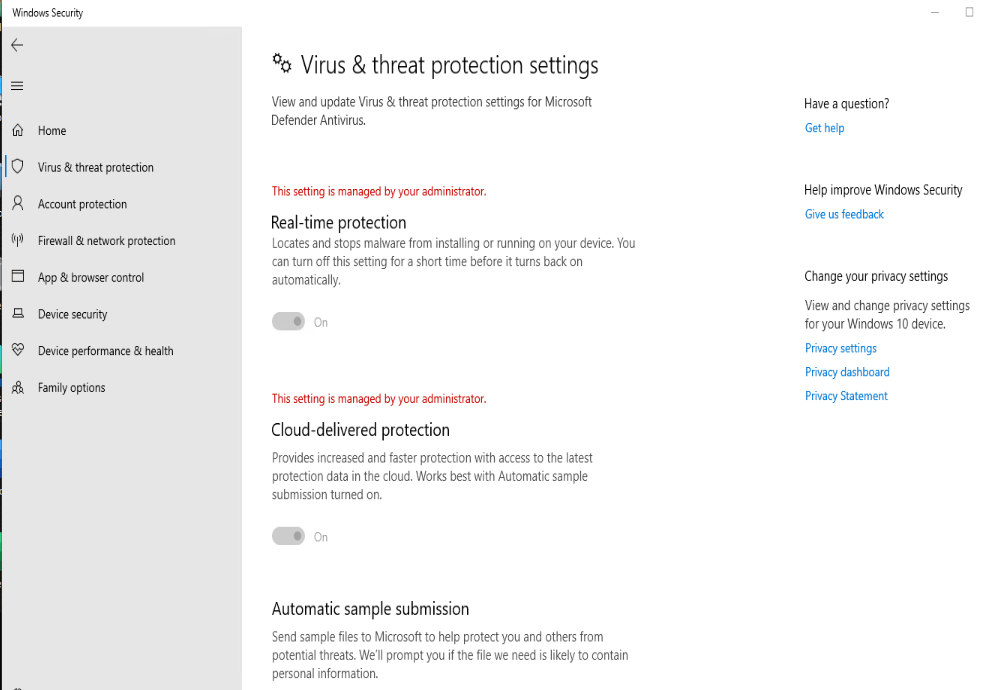

E por fim lá nosso computador, vamos verificar se tudo esta ok. Podemos ver no Windows Defender que o usuario não pode mais fazer alterações.

Então é isso pessoal, espero que gostem e nos proximos posts teremos as configurações de Antivirus do Defender for Endpoint e Redução da Superficie de Ataque.