Olá pessoal, tudo bem com vocês? Eu espero que sim.

No post de hoje vamos falar um pouco sobre Acesso Condicional e como ele nos ajuda a proteger nosso workloads e identidades.

Nós sabemos que nos dias atuais só uma senha segura não está resolvendo o problema de ataques a credenciais, por isso é muito importante termos mecanismos que ajudam a proteger nosso ambiente de nuvem e também as identidades dos usuários.

O problema é que as senhas têm sido a principal forma de autenticação desde o início da revolução digital. Mas, esta medida de segurança está longe de ser infalível. Aqui estão alguns fatos preocupantes sobre essa medida de segurança tradicional.

90% das senhas podem ser quebradas em menos de seis horas.

Dois terços das pessoas usam a mesma senha em todos os lugares.

Os ataques de phishing estão ficando cada vez melhores, tornando mais provável que seus funcionários divulguem acidentalmente suas senhas. A vulnerabilidade das senhas é o principal motivo para exigir e usar o 2FA.

A solução: configurar o MFA

Usar a autenticação multifator é uma das maneiras mais fáceis e eficazes de aumentar a segurança da sua organização. É mais fácil do que parece – quando você faz login, a autenticação multifator significa que você digitará um código do seu telefone para obter acesso ao Microsoft 365. Isso pode impedir que hackers assumam o controle se souberem sua senha. A autenticação multifator também é chamada de verificação em duas etapas. Os indivíduos podem adicionar a verificação em duas etapas à maioria das contas facilmente, por exemplo, às suas contas do Google ou da Microsoft.

A autenticação de dois fatores (2FA), também chamada de verificação em duas etapas, ou autenticação multifator (MFA) é uma camada extra de segurança para garantir que somente você esteja acessando sua conta. Ao configurar isso, sempre que fizer login em sua conta de um computador ou outro dispositivo não reconhecido, ou se adicionar sua conta a um aplicativo ou serviço pela primeira vez, você será solicitado a verificar se está tudo bem. A mensagem de verificação pode ser enviada por meio de um aplicativo de autenticação, como o aplicativo Microsoft Authenticator em seu smartphone, uma mensagem de texto, um e-mail enviado para um endereço alternativo ou uma chamada telefônica que exige que você insira um PIN.

Hoje sabemos que o MFA é habilitado por padrão em todos os tenants Microsoft, porém se você tem Entra ID P1 ou Microsoft Business Premium de licenciamento já podemos refinar ainda mais essa proteção com o Acesso Condicional.

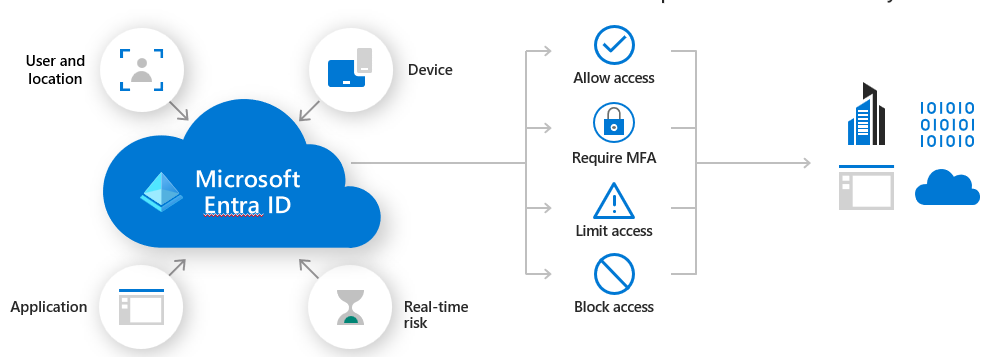

O Acesso Condicional da Microsoft é um mecanismo de política inteligente criado para esse desafio. Seus controles robustos permitem definir condições específicas de como os usuários autenticam e obtêm acesso a aplicativos e dados. Você pode personalizar e gerenciar políticas automatizadas e obter relatórios sobre as políticas aplicadas para cada entrada.

O Acesso Condicional da Microsoft oferece a você o poder de aplicar o princípio básico da Confiança Zero — nunca confie, sempre verifique.

O modelo de segurança Zero Trust conta com um mecanismo de política de segurança para tomar decisões de acesso que você pode aplicar em todo o patrimônio digital. O Acesso Condicional permite que você ajuste as políticas de acesso com base em informações contextuais de usuário, dispositivo, local e risco de sessão. Isso dá a você um melhor controle sobre como os usuários acessam os recursos corporativos.

Como funciona: o acesso condicional recebe mais de 40 TB de sinais de segurança relacionados à identidade, incluindo comportamento do usuário, localização, estado do dispositivo, aplicativo que está sendo acessado e pontuação de risco da entrada. Usando aprendizado de máquina, a tecnologia analisa os sinais e determina a política apropriada para aplicar para acesso a um recurso, como permitir, limitar ou bloquear o acesso ou medidas de verificação adicionais.

Por exemplo, você pode ter uma política que exija MFA se o usuário tentar acessar de um novo local. Quando o usuário insere suas credenciais, um desafio de MFA, como uma notificação por push do aplicativo Microsoft Authenticator, solicita que ele prove sua identidade antes de receber acesso.

Agora mão na massa.

Como exemplo vou criar uma política de acesso condicional baseada em localidade, o que vai acontecer: se um usuário da minha companhia tentar acessar o Microsoft 365 de fora do Brazil ele será negado, nesta mesma política podemos fazer com que ele ao invés de negar acesso exige o MFA, mas para questões de estudo vou bloquear o acesso imediatamente.

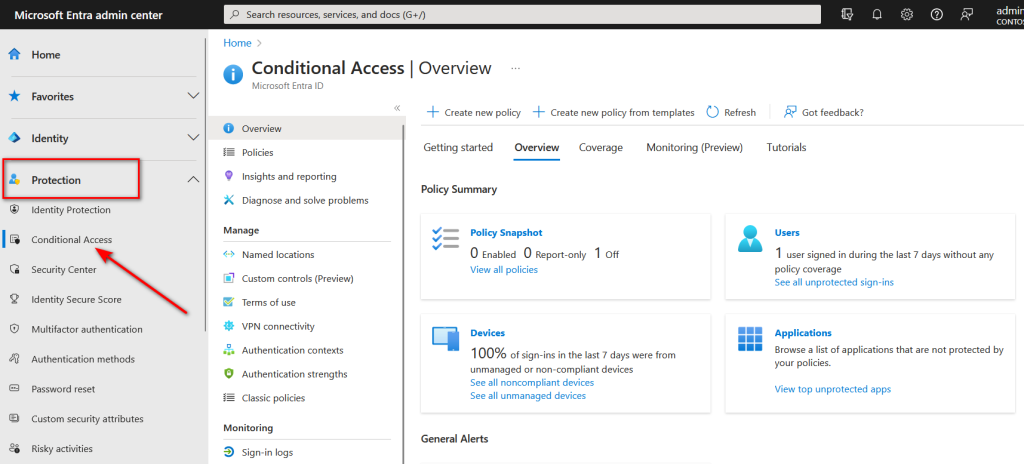

Para chegarmos nas condigurações de acesso condicional, vamo acessar nosso Entra ID via https://entra.microsoft.com, expandir a aba Proteção e em Acesso Condicional.

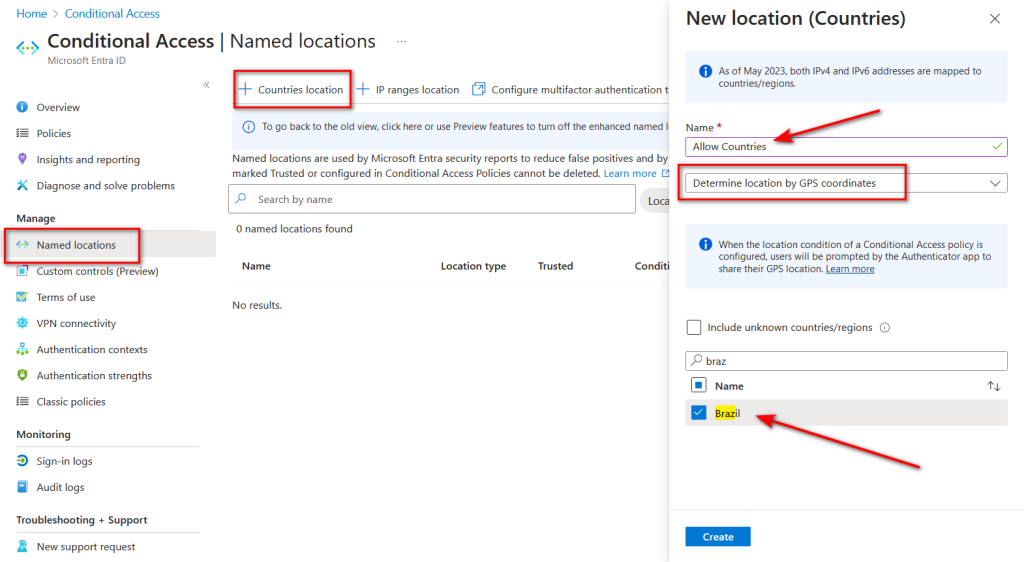

A primeira configuração é adicionar nossas localidades como permitidas. Vamos em Localidades nomeadas>Localização dos Países, reparem que podemos usar também ranges de IP como método, neste caso podemos inserir os IPS da organização e somente destes IPS o acesso é liberado.

Como vemos na imagem, eu adicionei um nome e selecionei para ele determinar via localização geográfica, escolhi o Brasil como localidade permitida.

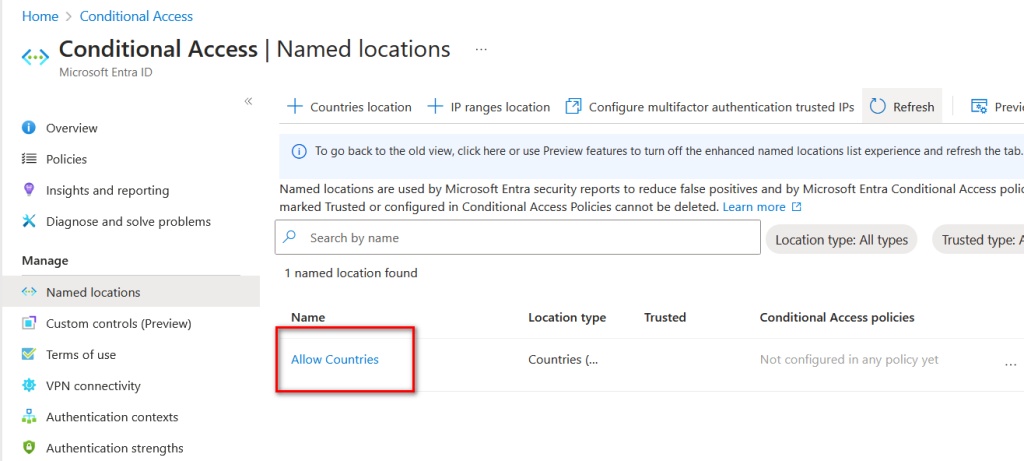

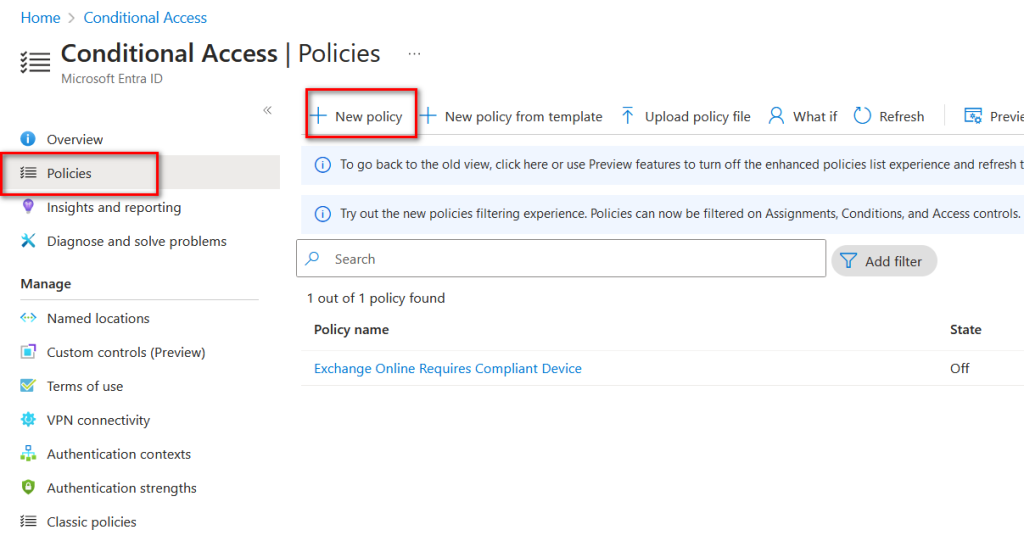

Agora vamos em Policy>New Policy.

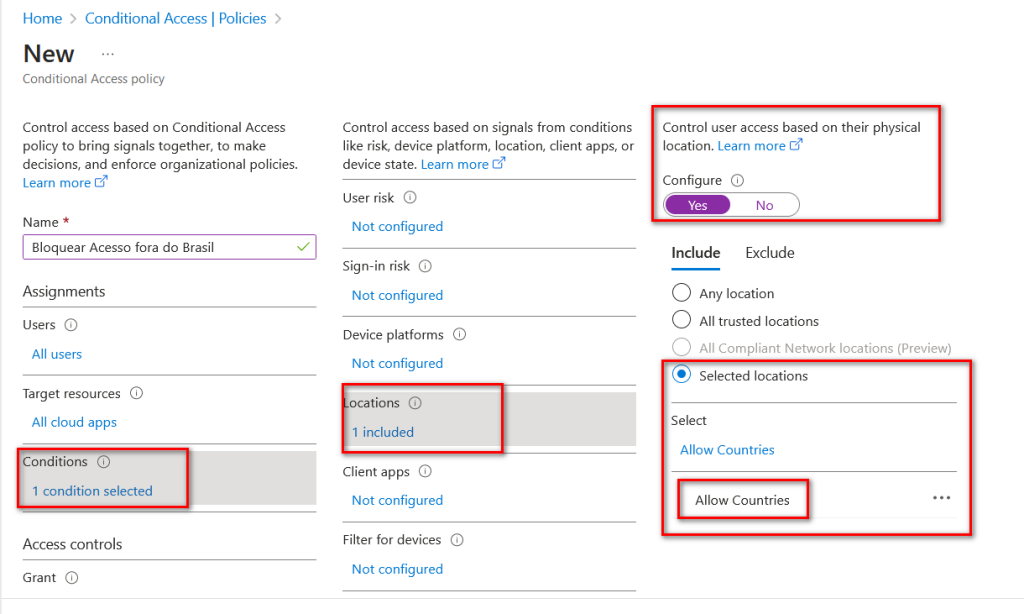

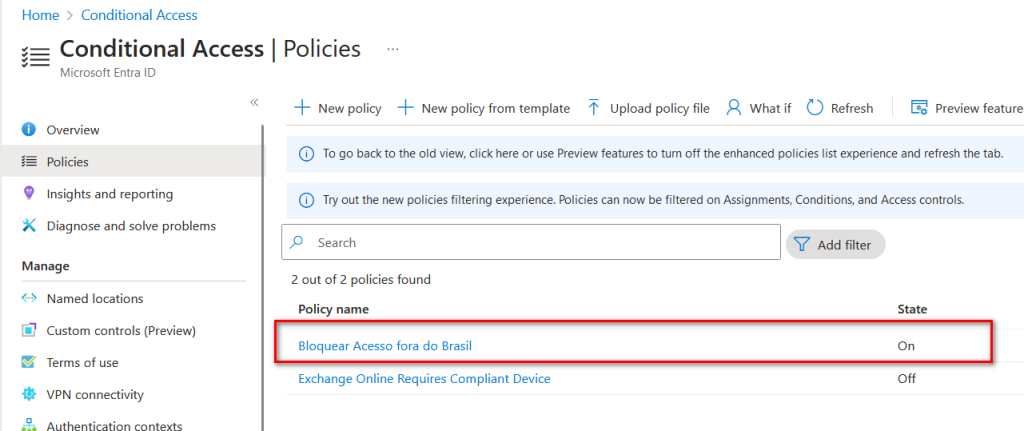

Então nesta politica eu inseri um nome “Bloquear acesso fora do Brasil”, para todos os usuarios, em todos os apps, e nas condições eu falo que o controle esta baseados na localização geografica, então eu escolho a localidade que criamos anteriormente.

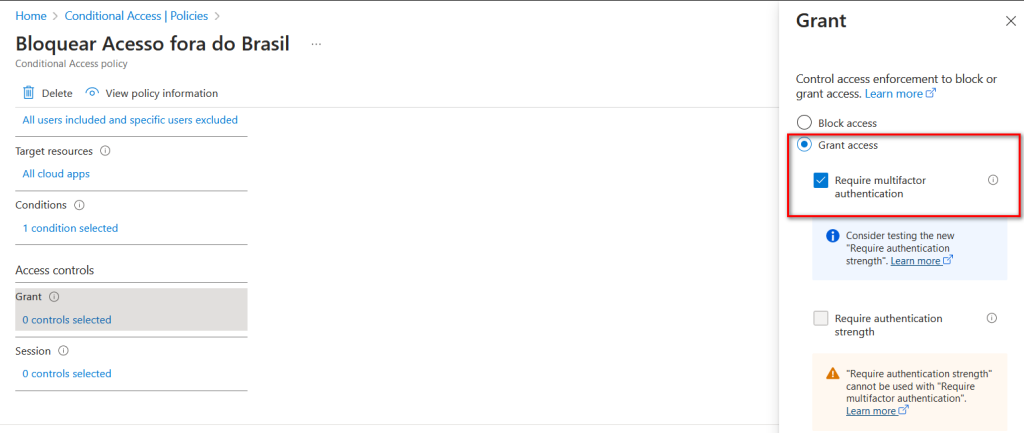

Descendo um pouco mais em Conceder, eu posso deixar exigindo algumas condições para liberar o acesso ou bloquear, aqui no nosso caso estou permitindo a nossa condição que é local Brasil, e bloqueando todo o resto. O acesso será liberado após aprovar o desafio MFA.

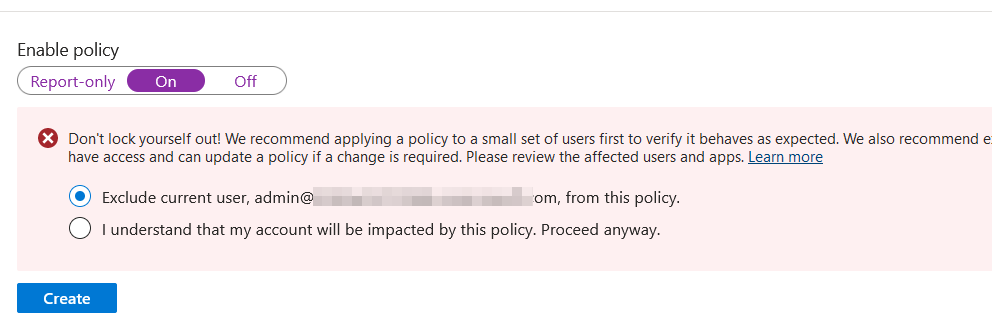

Eu ligo a politica e ele me da um aviso se eu quero excluir meu usuario admin desta politica, para ele não ser impactado ou correr o risco de perder o acesso, aqui no meu caso eu disse que sim, estou livrando o usuario admin desta politica, e crio.

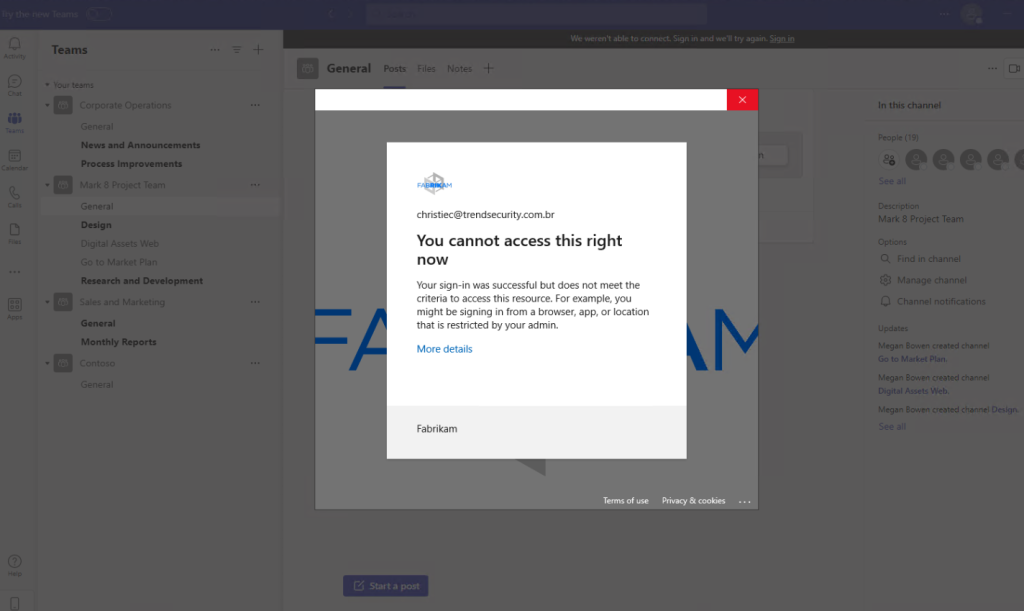

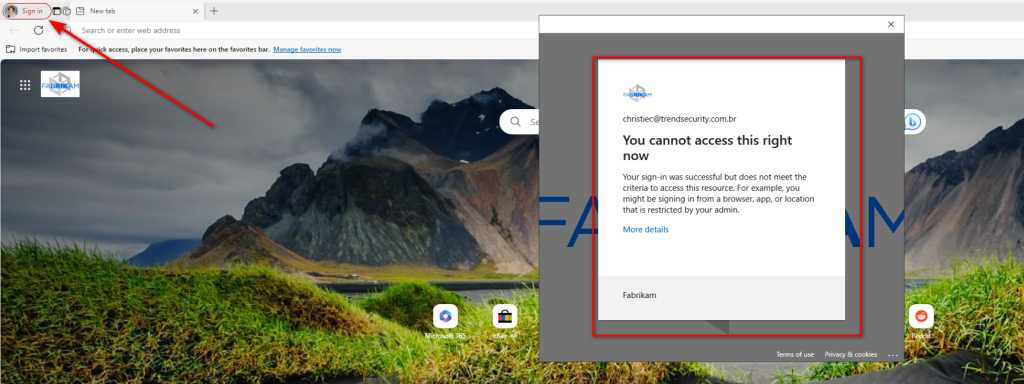

Agora vou acessar uma VM que esta nos estados unidos e tentar acessar o Microsoft 365.

Como medida de segurança ele esta pediu para aprovar MFA e quando viu que a localidade estava fora do permitido, bloqueou o acesso no teams e via browser.

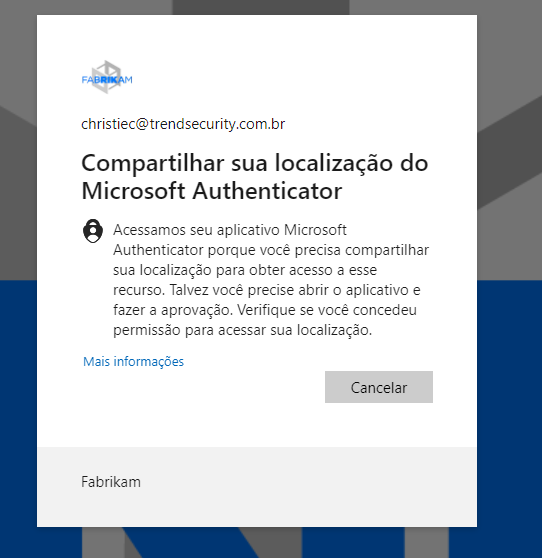

E acessando do Brasil, como medida de segurança ele pede para que eu compartilhar minha localidade e provar o MFA, depois de provar que minha localidade bate com a localidade que estou com o MFA, o acesso é liberado.

Então é isso pessoal, acho que deu pra ver bem como o acesso condicional é espetacular e que ele ajuda muito na proteção do nosso ambiente.

Espero que tenham gostado, um abraço a todos.