Olá pessoal, tudo bem com vocês? Espero que sim.

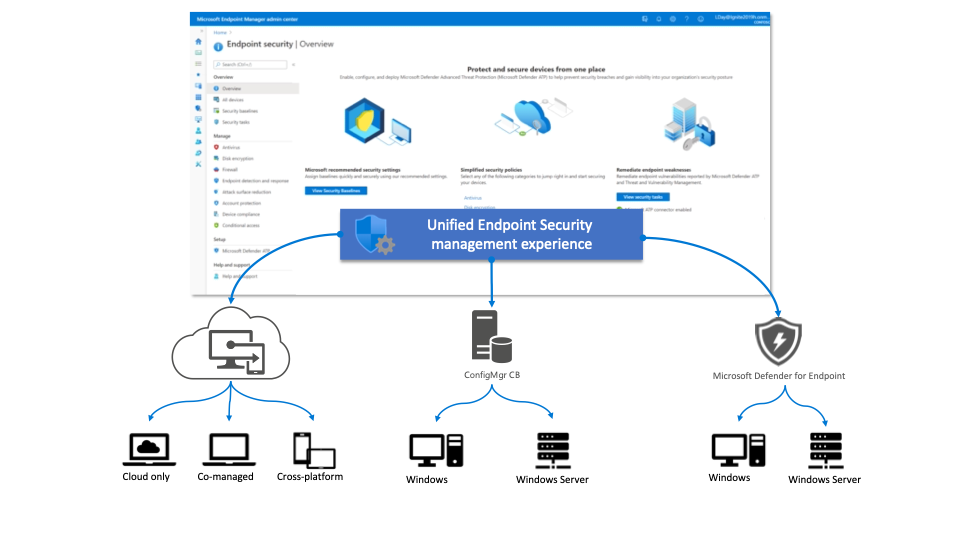

No post de hoje vamos para a terceira parte da nossa implementação do Defender for Endpoint via INTUNE, iremos criar as politicas responsáveis por manter nossos devices protegidos, vamos criar uma politica de redução da superficie de ataque e 2 configurações de como nosso AV (Windows Defender) vai se comportar nos devices.

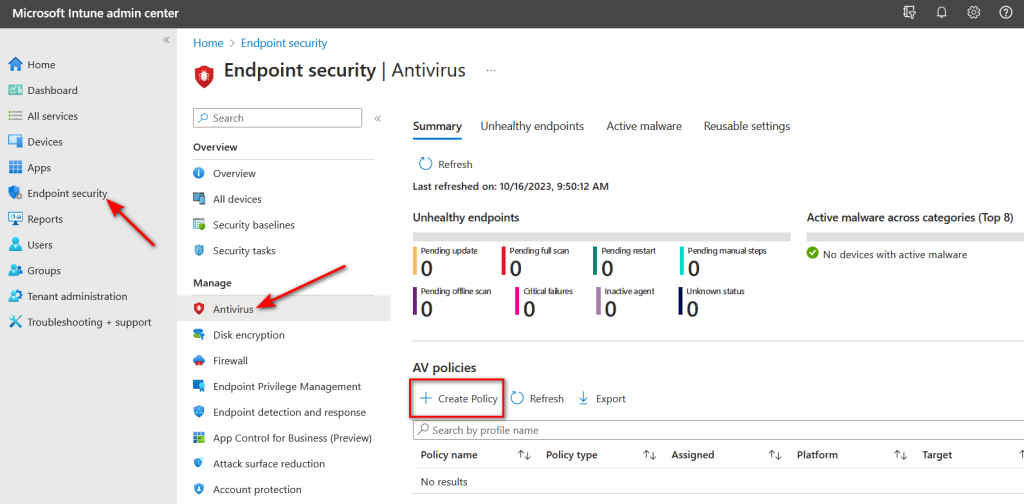

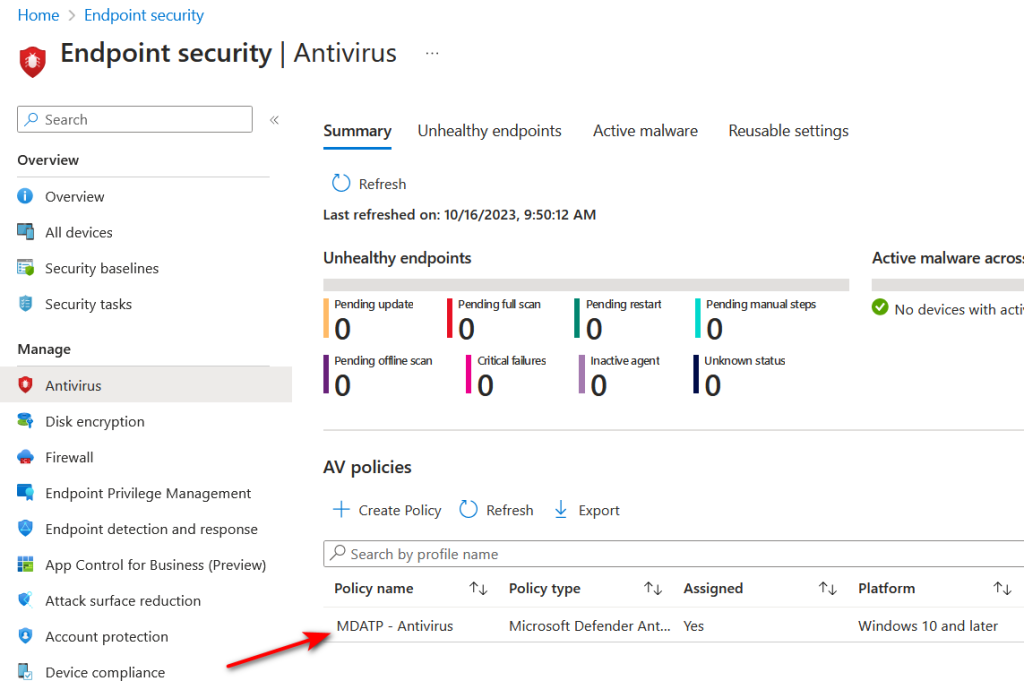

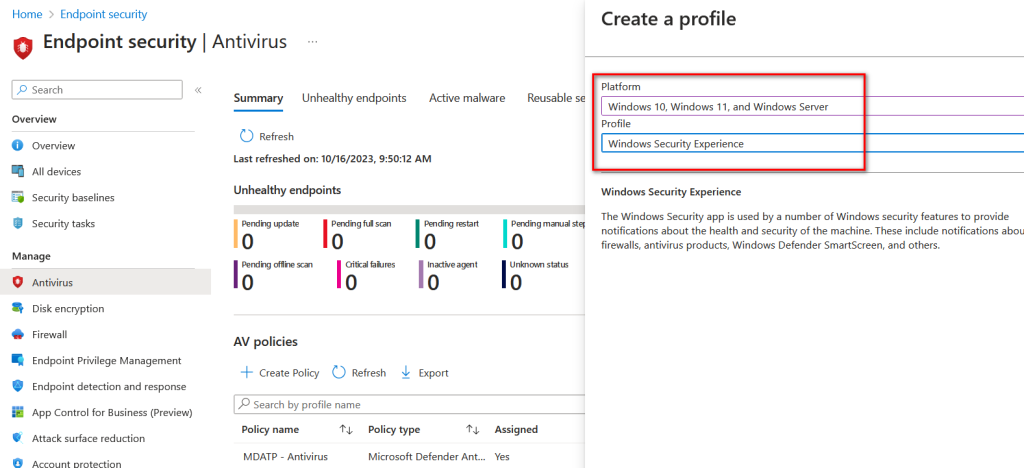

Vamos começar com as políticas de Antivirus. Vamos no portal do INTUNE e navegamos até Endpoint Security > Antivirus.

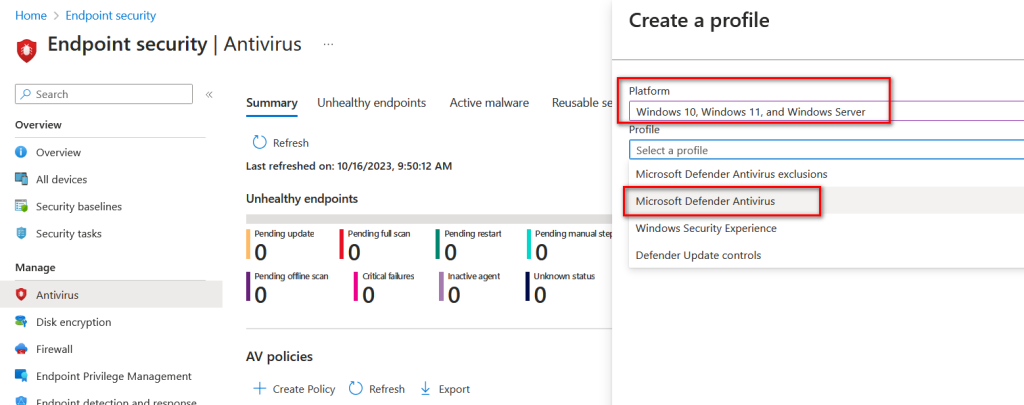

Aqui vamos escolher a plataforma, Windows 10/11 e Server, e em profile, escolheremos Windows Defender Antivirus, e criamos.

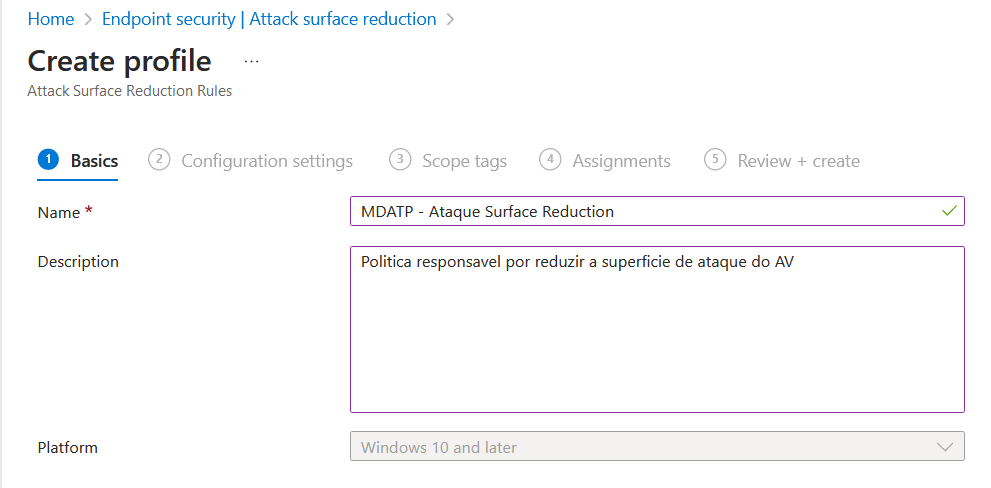

Como sempre eu falo aqui, damos um nome e não menos importante sempre especificamos na descrição, do que se trata a política.

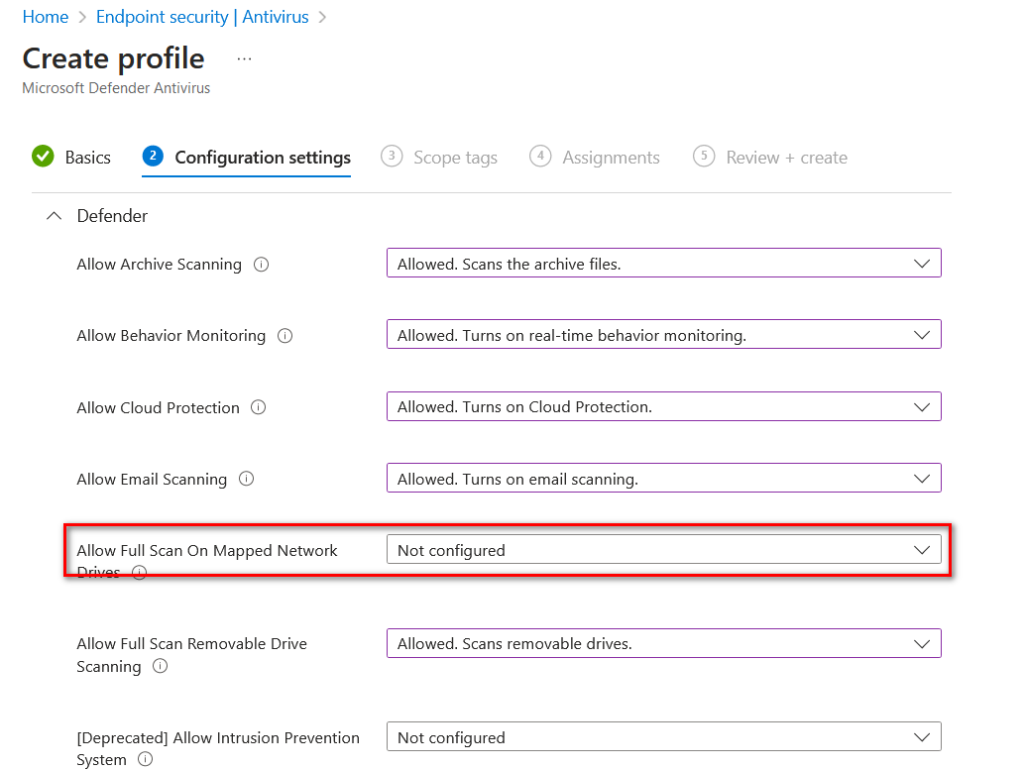

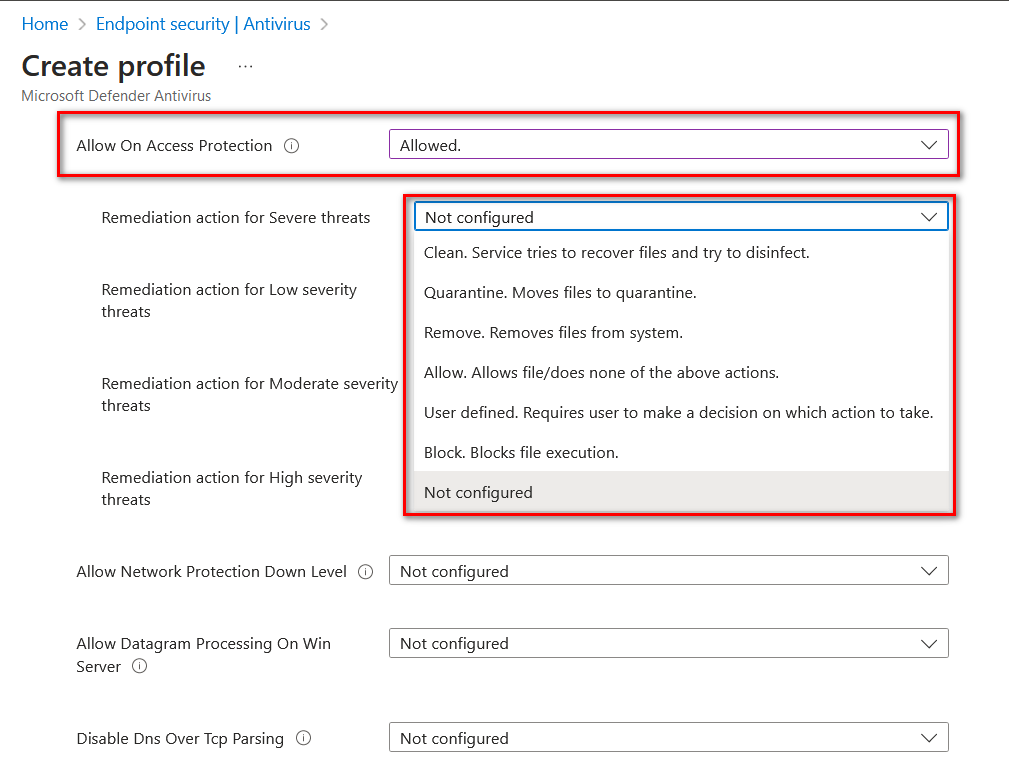

Então é aqui que vamos habilitar, desabilitar ou não configurar as features dentro da politica. Essa parte da configuração é bem extensa e vai depender de ambiente para ambiente, quais opções faram sentido para cada um. Eu vou printar tudo que eu habilitei aqui e explicar o que for relevante.

Nestas primeiras linhas eu habilitei todas as opções que são muito importantes e falam dos escaneamentos de arquivos, e-mails, proteção de nuvem e dispositivos removiveis, mas eu não habilitei o Full Scan em unidades mapeadas, por que? Por que sugerimos que no servidor aonde temos os compartilhamentos tambem teremos um agente do AV fazendo isso.

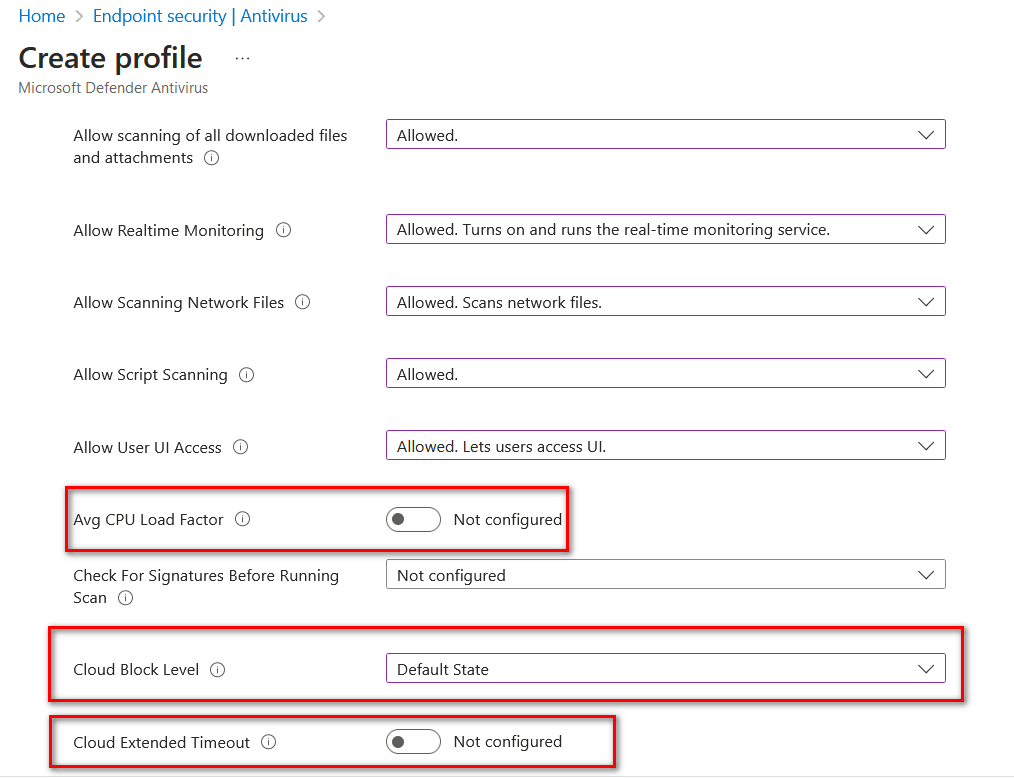

No proximo print eu marquei 3 opções que acho importante vocês saberem.

Avg CPU Load Factor: Esta definição de política permite configurar a porcentagem máxima de utilização da CPU permitida durante uma análise, se habilitada podemos escolher quanto de CPU ele vai usar para as analises, por padrão é 50%.

Cloud Block Level: Esta definição de política determina o quão agressivo será o Microsoft Defender Antivírus no bloqueio e na análise de ficheiros suspeitos. Aqui temos as opções Default State, High, High Plus, Zero Tolerance e Não Configurado. Quanto mais alto essa régua provavelmente mais falsos positivos teremos.

Cloud Extended Timeout:

Esse recurso permite que o Microsoft Defender Antivirus bloqueie um arquivo suspeito por até 60 segundos e o digitalize na nuvem para garantir que ele seja seguro. O tempo limite típico de verificação na nuvem é de 10 segundos. Para habilitar o recurso de verificação estendida na nuvem, especifique o tempo estendido em segundos, até 50 segundos adicionais. Por exemplo, se o tempo limite desejado for de 60 segundos, especifique 50 segundos nessa configuração, o que habilitará o recurso de verificação estendida na nuvem e aumentará o tempo total para 60 segundos.

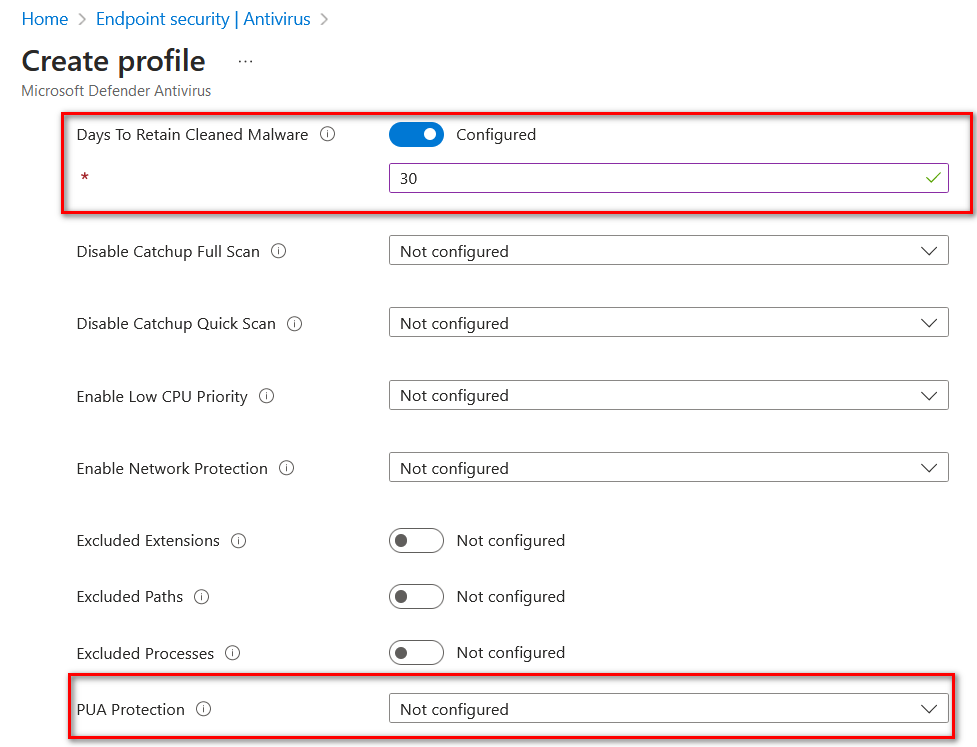

Aqui na próxima imagem, ele nos fala de extensões, caminhos e processos para exclusões, mas eu marquei duas opções interessantes.

Days To Retain Cleaned Malware: Esta definição de política define o número de dias em que os itens devem ser mantidos na pasta Quarentena antes de serem removidos. Se você habilitar essa configuração, os itens serão removidos da pasta Quarentena após o número de dias especificado.

PUA Protection: Habilite ou desabilite a detecção de aplicativos potencialmente indesejados. Você pode optar por bloquear, auditar ou permitir quando software potencialmente indesejado está sendo baixado ou tenta se instalar em seu computador. Aqui podemos deixar-lo em modo audit, para conseguirmos ter uma base do comportamento dele antes de habilita-lo.

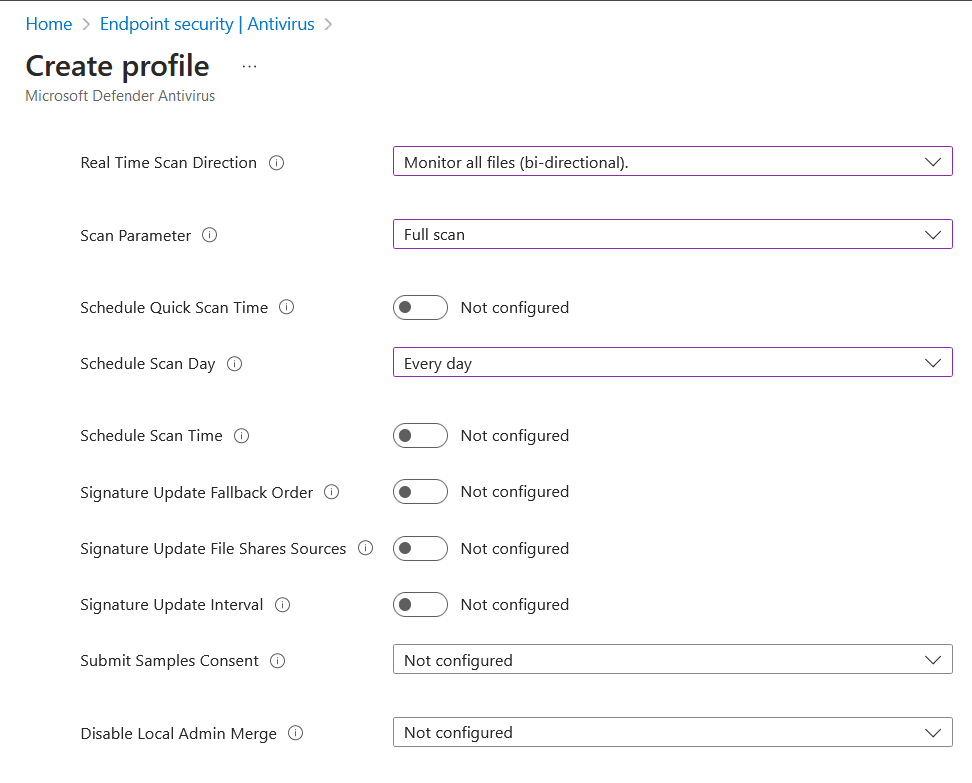

Aqui abaixo temos as opções de escaneamentos, como tipo de scan, agendamentos e frequencia.

Na próxima pagina temos as configurações de remediação, eu deixei uma aba aberta para mostrar as opções que temos. Tambem temos opções de proteção de rede.

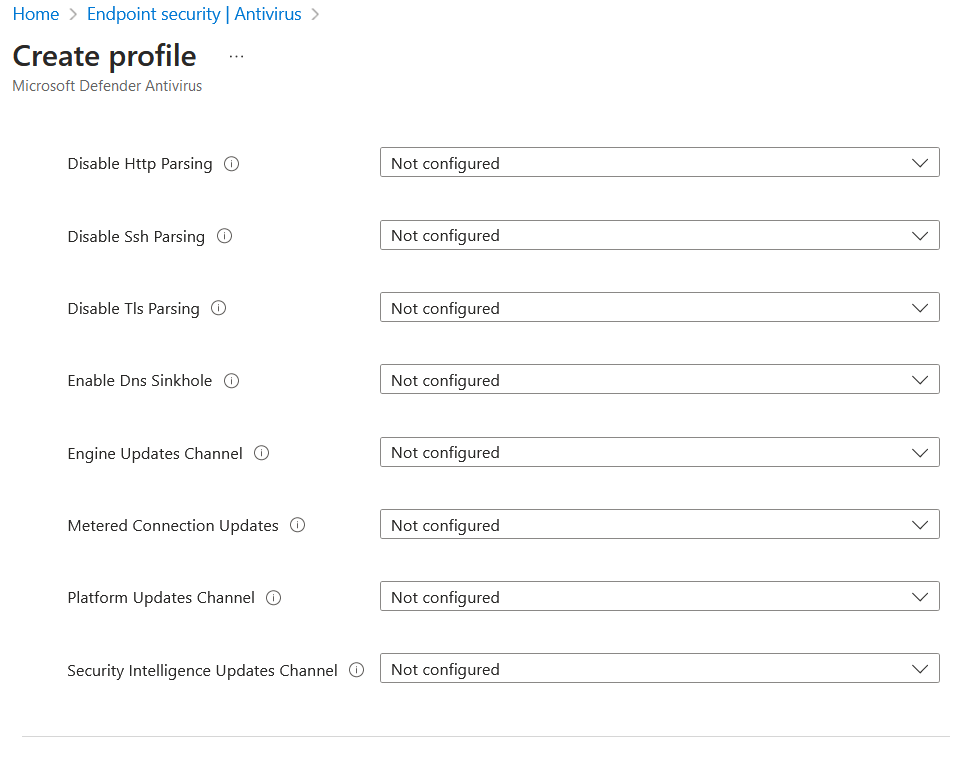

Por fim temos o restante de opções de rede, DNS, TLS e canais de atualizações.

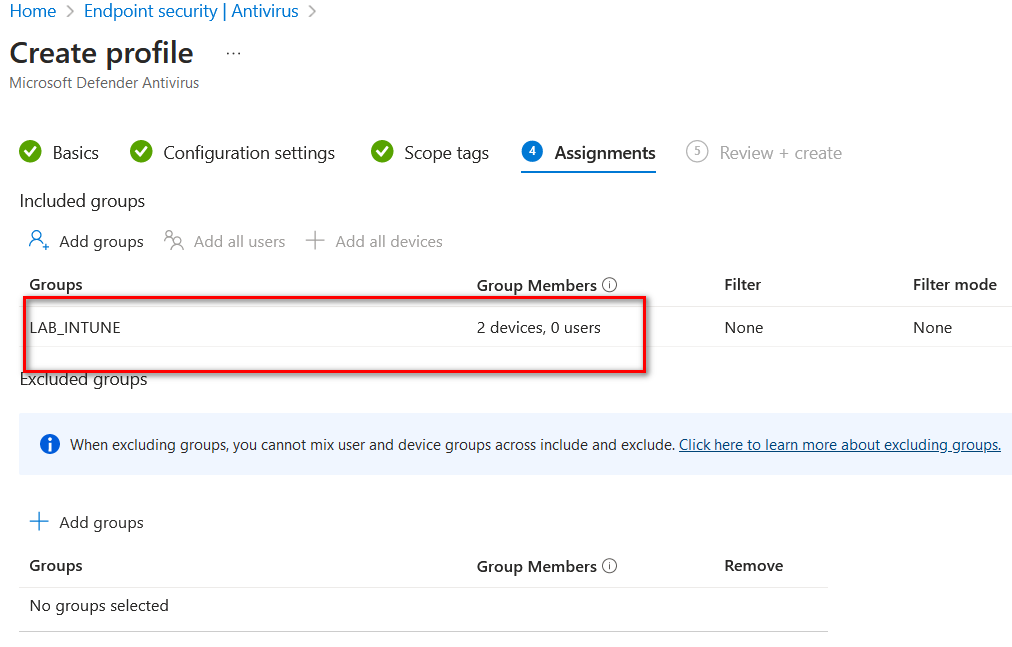

Após configurado seguimos a frente, escolhemos o grupo de maquinas que vão receber esta politica, acho valido falar que você pode criar mais de uma politica de AV com comprtamentos diferentes para cada grupo de devices, talves tenham configurações que você não quer em certos dispositivos e então podemos criar mais de uma politica. Seguimos até o fim e aplicamos.

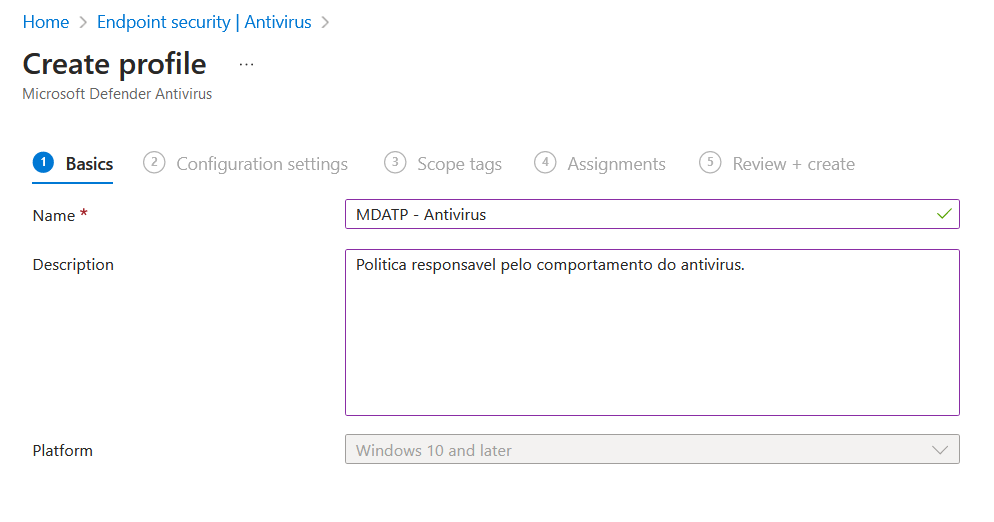

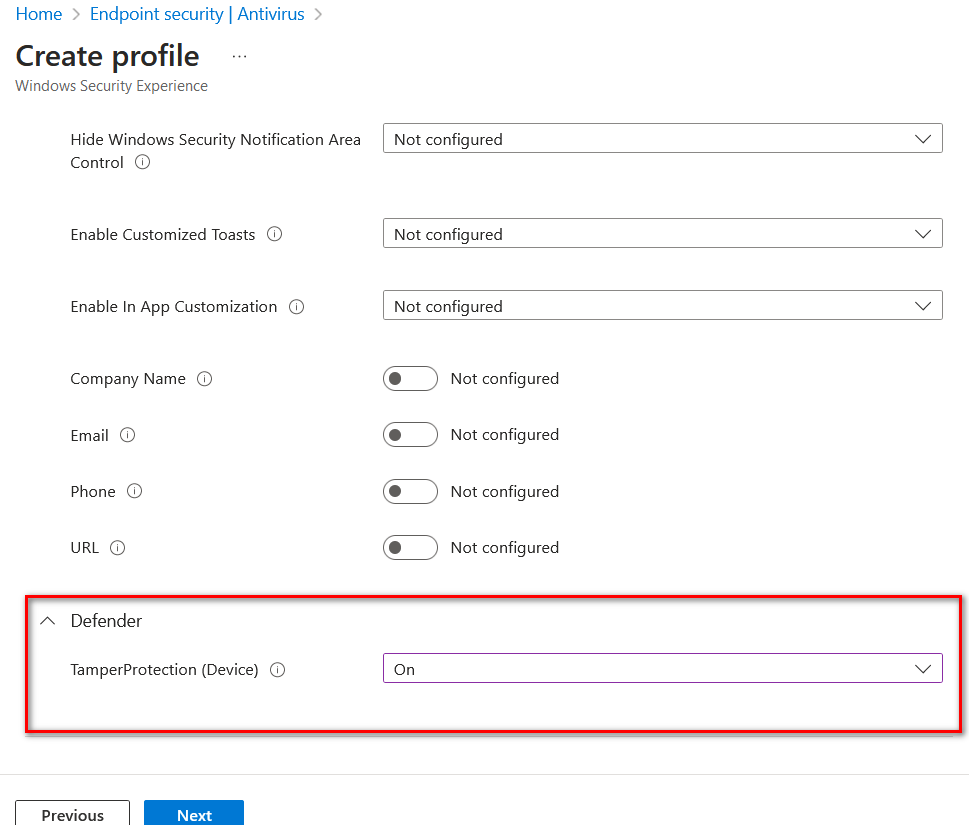

A segunda politica que vamos criar aqui junto a essa, sera a politica de Windows Security Experience, que basicamente nós podemos configurar se os usuarios poderam ou não caminhar por algumas configurações do Windows Defender e se eles poderam alterar algumas opções.

Então nós vamos mais uma politica como a ultima mas escolhendo o profile Windows Security Experience.

Mas o mais importante nesta politica que eu quero mostrar é sobre Tamper Protection, ele não vai permitir que um usuario ou um ator malicioso faça downgrade da proteção do Antivirus, como desligar a proteção em tempo real ou parar o serviço do Windows Defender. Essa é uma opção muito importante e deve ser habilitada. Aqui tambem tem varias outras opções sobre permitir ou não a interação do usuario com a ferramenta. Decemos até o fim das opções e encontramos Tamper Protection.

Escolhemos os grupos e criamos a politica como a anterior.

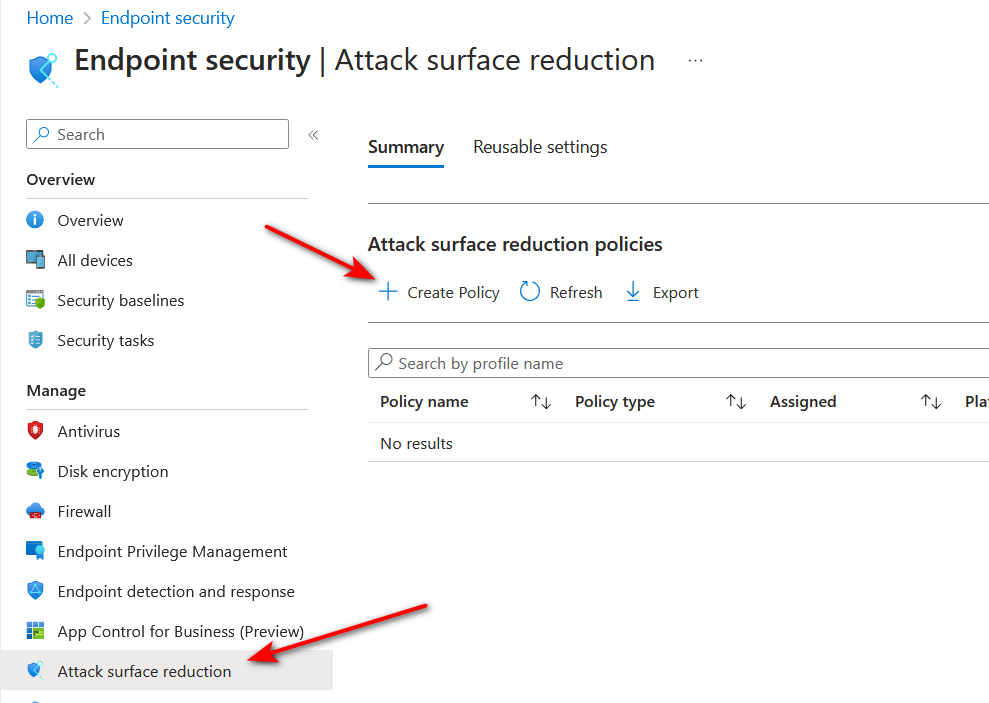

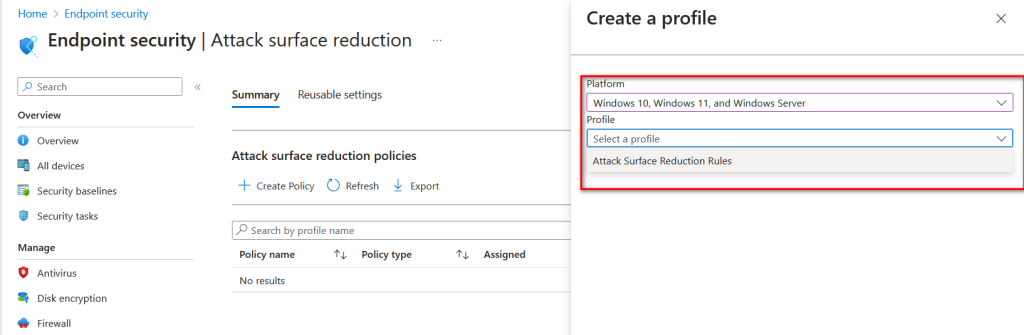

Por fim agora, vamos criar a politica de Redução da Superficie de ataque. As regras de redução da superfície de ataque visam comportamentos que malware e aplicativos maliciosos normalmente usam para infectar computadores, incluindo: Arquivos executáveis e scripts usados em aplicativos do Office ou webmail que tentam baixar ou executar arquivos Scripts ofuscados ou suspeitos Comportamentos que os aplicativos geralmente não iniciam durante o trabalho diário normal

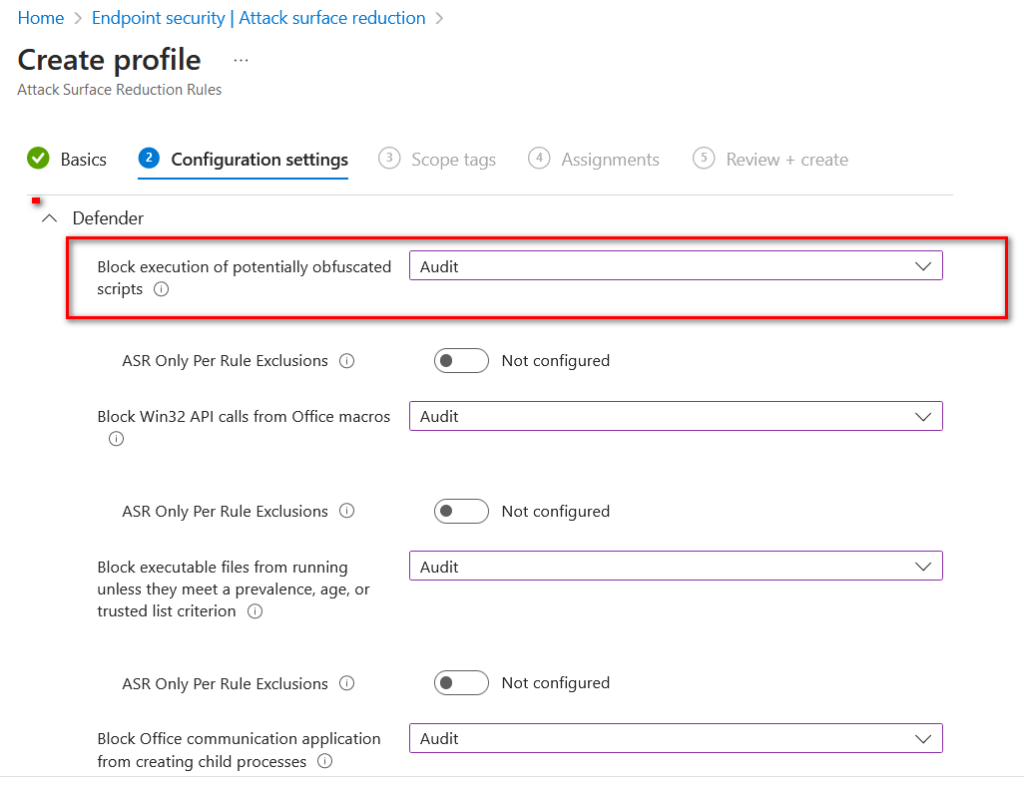

Aqui temos varias opções de comportamento, uma lista grande de opções para habilitar, uma recomendação da Microsoft é começar com a avaliação em modo de auditoria, para que você sinta o como ela trabalha, e passe um tempo olhando os relatórios.

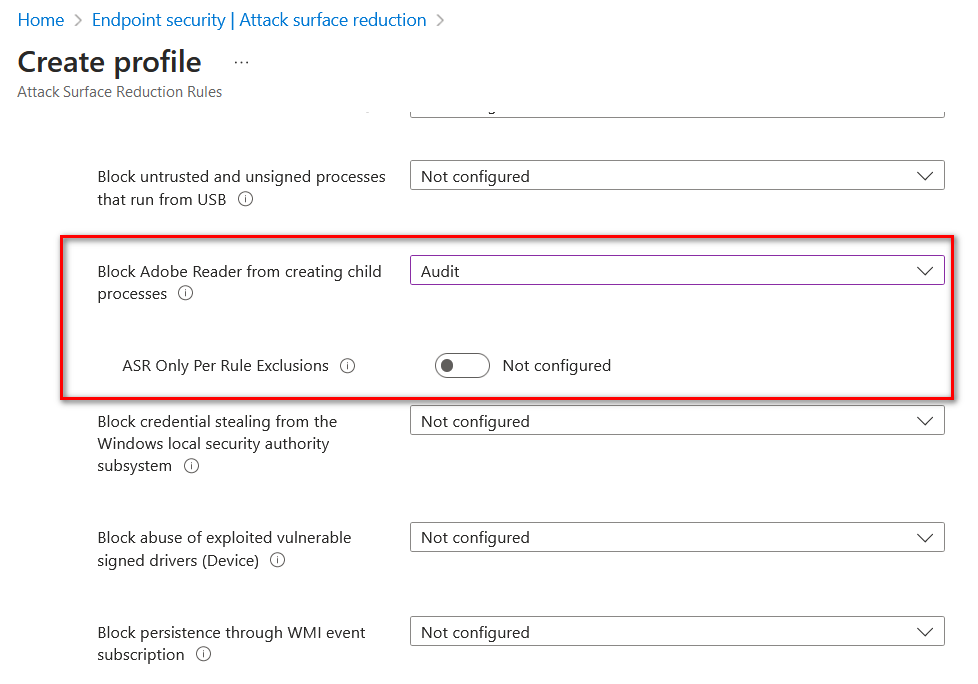

Muitas recomendações do Secure Score que estão no Microsoft Defender, são opções que habilitamos aqui na ASR, um exemplo de recomendação que sempre esta lá é bloquear Adobe de criar processos filhos que vou deixar aqui no print.

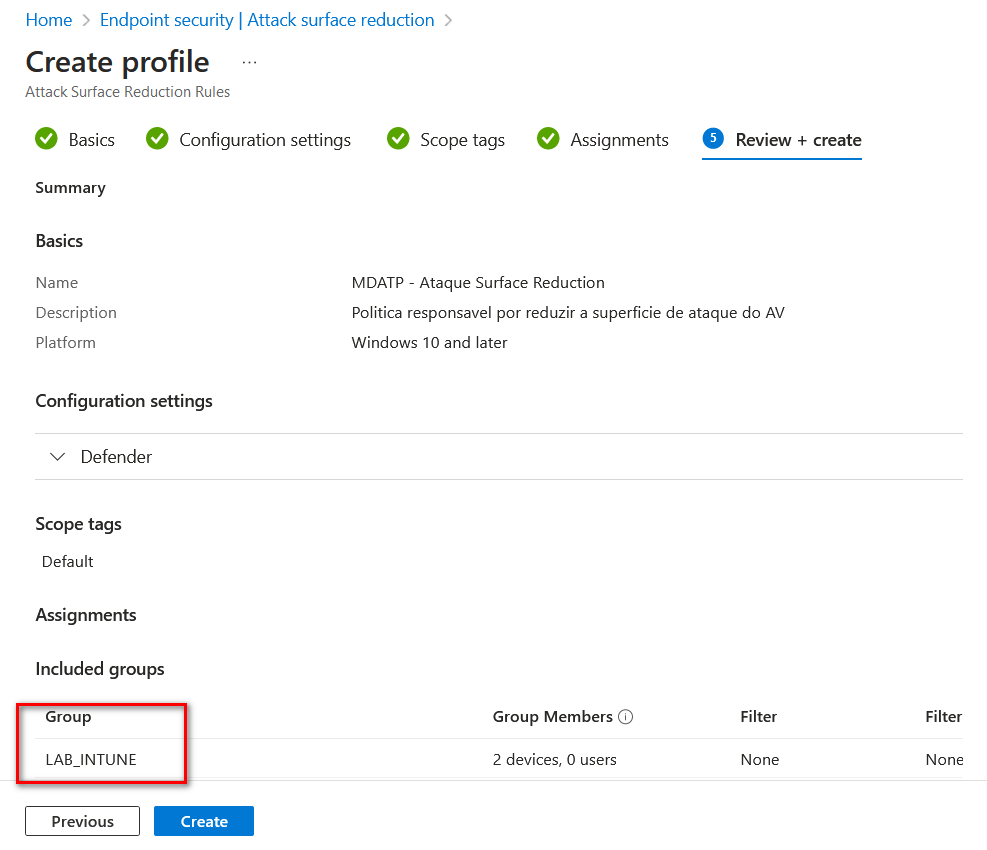

Como qualquer outra politica nós seguimos adicionando o grupo que vai recebe-la e salvamos.

E com isso, chegamos ao fim dessa série de posts sobre Defender For Endpoint Setup Inicial.

Eu vou continuar trazendo aqui muita coisa sobre Microsoft Defender e INTUNE, espero que coração que vocês possam tirar algum proveito desse blog que faço com muito orgulho.

Até a proxima!!

Very interesting subject, appreciate it for posting.Raise blog range

Hello, thanks for your feedback. I appreciate.