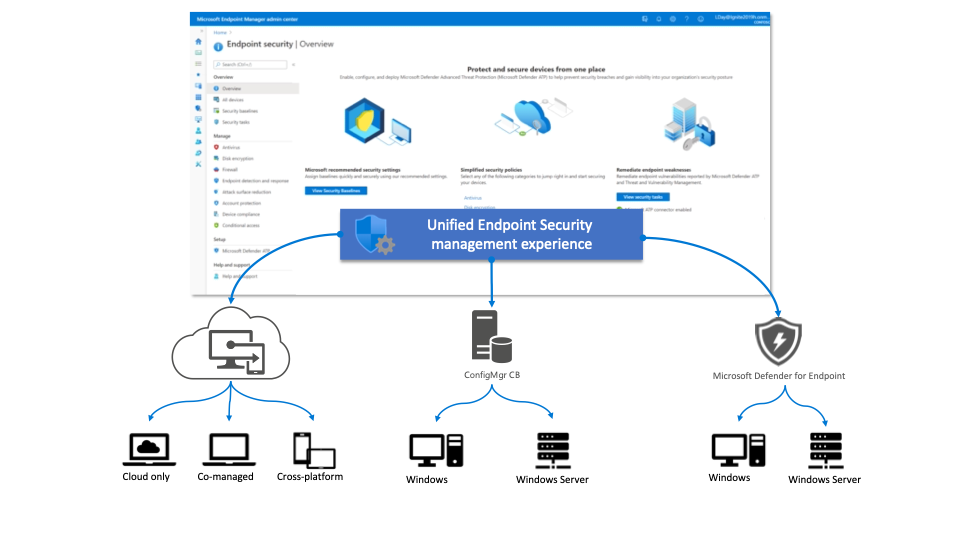

Olá pessoal, tudo bem com vocês? No post de hoje vou mostrar de forma simples, como fazer o setup inicial basico para o Defender for Endpoint estar operacional, sendo gerido pelas politicas do INTUNE.

Neste LAB eu estou usando uma licença de Defender for Endpoint P2, porem este setup é igual para o P1 e para o Defender for Busines, claro que com um plano do intune adequado, Business Premium até o E5.

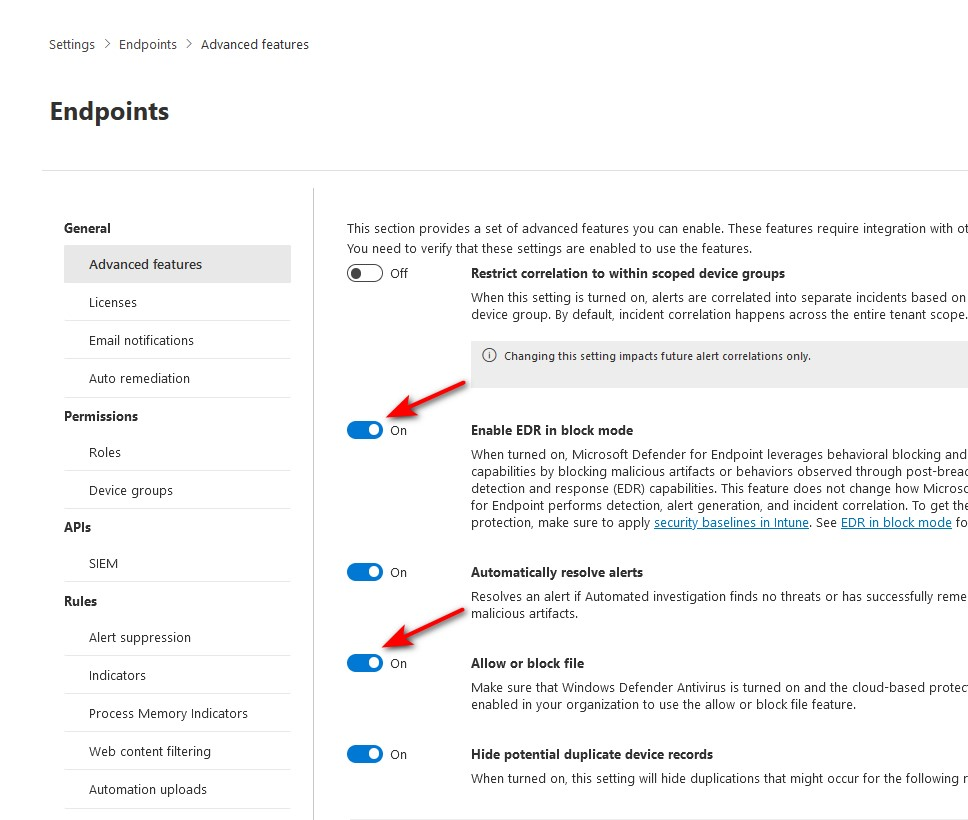

Vamos lá. Após o produto já estar aparecendo no portal do Defender (security.microsoft.com), decemos até setings>endpoints, como mostrado na imagem abaixo.

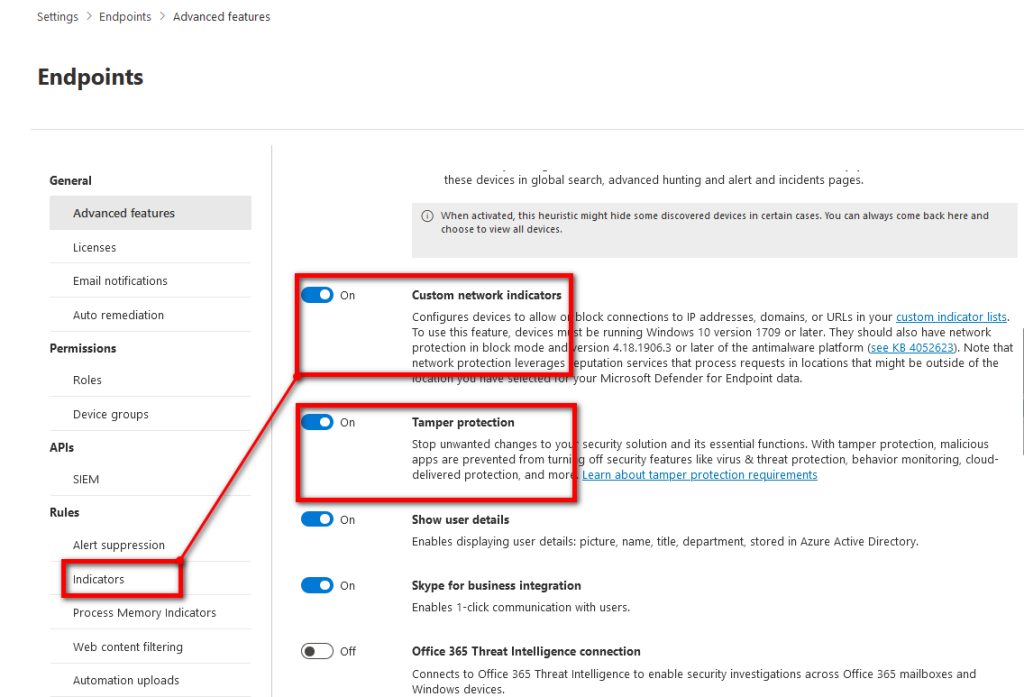

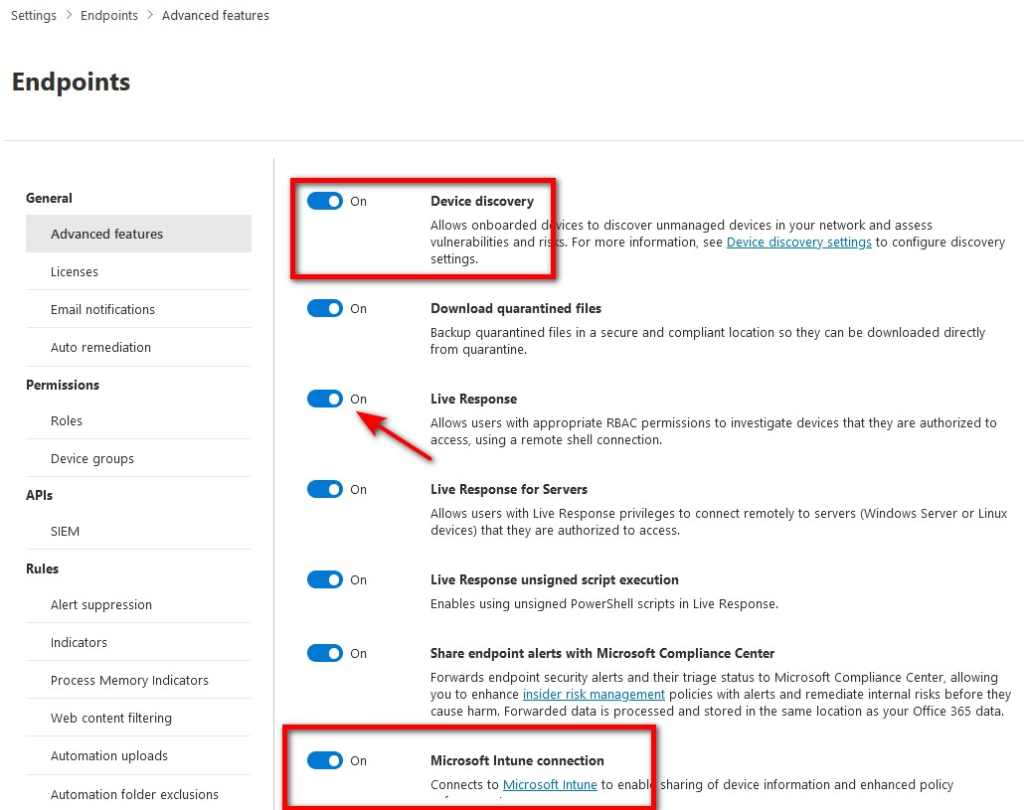

Nas próximas imagens vocês veram que eu marquei algumas opções que vem desabilitadas por padrão mas que são importantes, então achei interessante resumi-las aqui. São varias opções que nós vamos descendo e habilitando.

EDR in block mode: Quando ativado, o Microsoft Defender for Endpoint aproveita os recursos de bloqueio e contenção comportamental, bloqueando artefatos maliciosos ou comportamentos observados por meio de recursos de detecção e resposta (EDR) de endpoint pós-violação. Esse recurso não altera a forma como o Microsoft Defender for Endpoint executa detecção, geração de alertas e correlação de incidentes, para uma melhor proteção a recomendação é criar uma politica de EDR no portal do INTUNE para que possamos personalizar a forma de detecção e resposta as ameaças.

Allow or block file: Opção importante para aumentar a proteção, permite que o Defender Antivirus possa permitir ou bloquear uma ameaça.

Custom network indicators: Esta opção é bem interessante, com ela habilitada você pode usar o menu “indicators” e criar regras para bloquear ou permitir, IPs, URLs e domínios especificos.

Tamper protection: Importantíssimo manter isso habilitado, ela vai proteger o device de desabilitar as proteções do AV, um exemplo classico são os malwares que desligam a proteção em tempo real, com ela habilitada isso não é possivel e você vai ficar sabendo dessas tentativas. Para esta opção ficar operacional existe uma politica de configuração do AV que veremos nos próximos posts.

Office 365 threat intelligence connection e Microsoft Defender for cloud APPs, não falarei aqui por serem features do EMS E5. Web content filtering tambem não falarei por que eu tenho um video curto mostrando a configuração aqui “Habilitando Web Content Filtering (Microsoft 365) – YouTube“.

Device Discovery: Esta opção é interessante, ela vai descobrir dispositivos na sua organização que ainda não foram feito onboarding pelo Defender for Endpoint, e estes dispositivos vão ser trazidos na mema visualização dos dispositivos no Defender, mas agora com status de Not Onboarded. É uma opção bem particular pois pode popular demais a sua visualização dos devices, suponhamos que você tem milhares de maquinas e esta migrando para o Defender e possui outra solução de AV, maquinas que ainda não entraram no Defender for Endpoint vão aparecer ali no portal.

Live Response: vai permitir que usuarios com permissões de RBAC apropriadas possam investigar ameaças, eles seram autorizados a usar uma conexão remota via shell nos dispositivos permitidos.

Microsoft Intune connection: É aqui que iremos fazer a ligação entre o Defender for Endpoint com o INTUNE, podendo permitir a compartihamento de informações dos dispositivos e aplicar politicas aprimoradas através do INTUNE.

Agora abaixo veremos o que temos que configurar no lado do INTUNE para posteriormente fazer o onboarding nas máquinas.

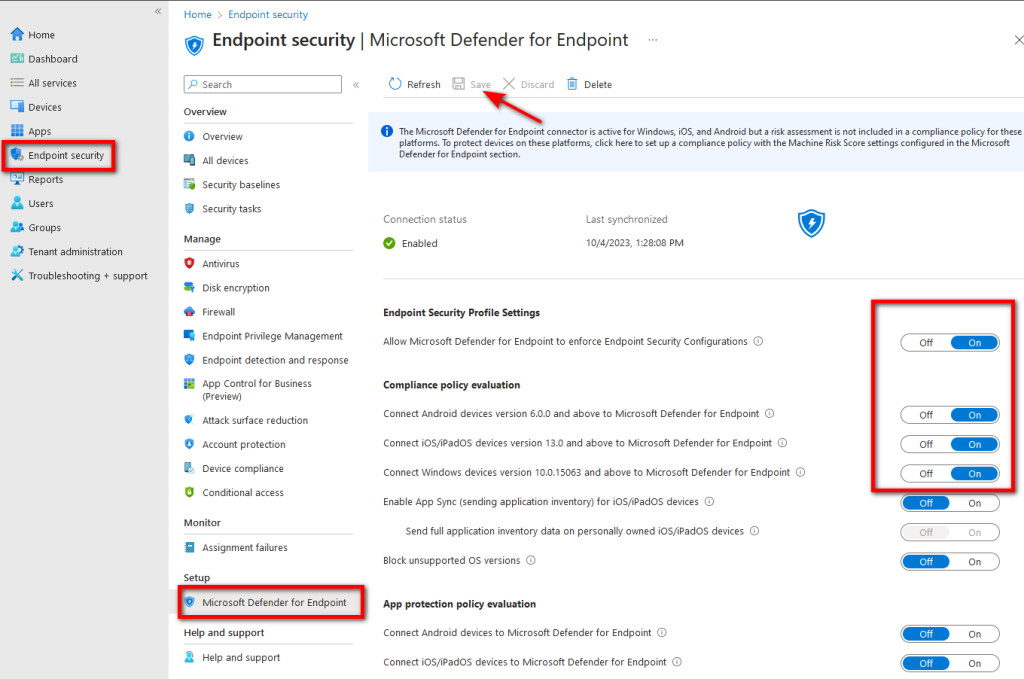

No portal do INTUNE vamos em Endpoint Security > Microsoft Defender for Endpoint e habilitamos as opções mostradas acima, já podemos ver o status de conexão habilitado, então essas opções estão dizendo que o INTUNE pode impor perfis de configurações do Endpoint Security por meio de agentes com suporte. Habilitar essa configuração permite que os agentes com suporte relatem o status dos perfis aplicados ao Microsoft Intune, e os agentes aparecerão em exibições de dispositivos e relatórios relevantes para o gerenciamento de perfis do Endpoint Security. E estamos dizendo que vamos trabalhar com dispositivos Windows 10 e superiores, MacOS, e Android.

Então esse foi o primeiro post de como fazer o setup inicial do Defender for Endpoint e fazer com que o INTUNE ajude nas demais tarefas de onboarding e politicas de configuração de proteção.

No próximo post faremos o onboarding do agente do Defender em um dispositivo via INTUNE.

Até a proxima…

Hello there, just became alert to your blog through Google,

and found that it is really informative. I am gonna

watch out for brussels. I’ll be grateful if you continue this in future.

Numerous people will be benefited from your writing.

Cheers! Escape room

Thanks for your feedback.