Fala pessoal, tudo bem com voces? Espero que sim.

Hoje como prometido, vamos configurar as táticas de engano no nosso Microsoft Defender XDR. No último post, eu havia somente feito um overview da ferramenta. Agora vamos para a pratica.

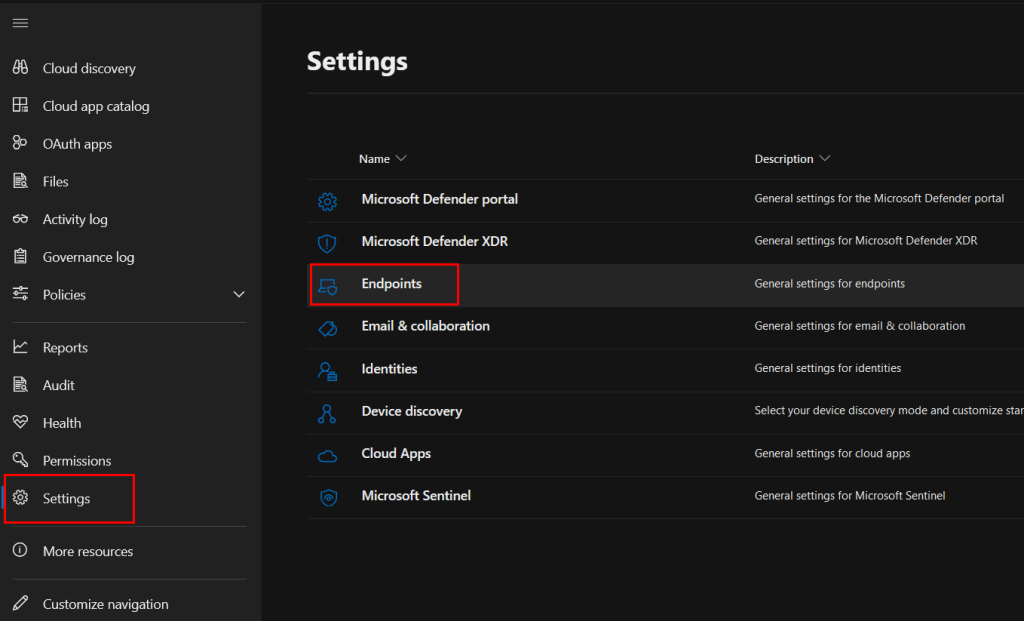

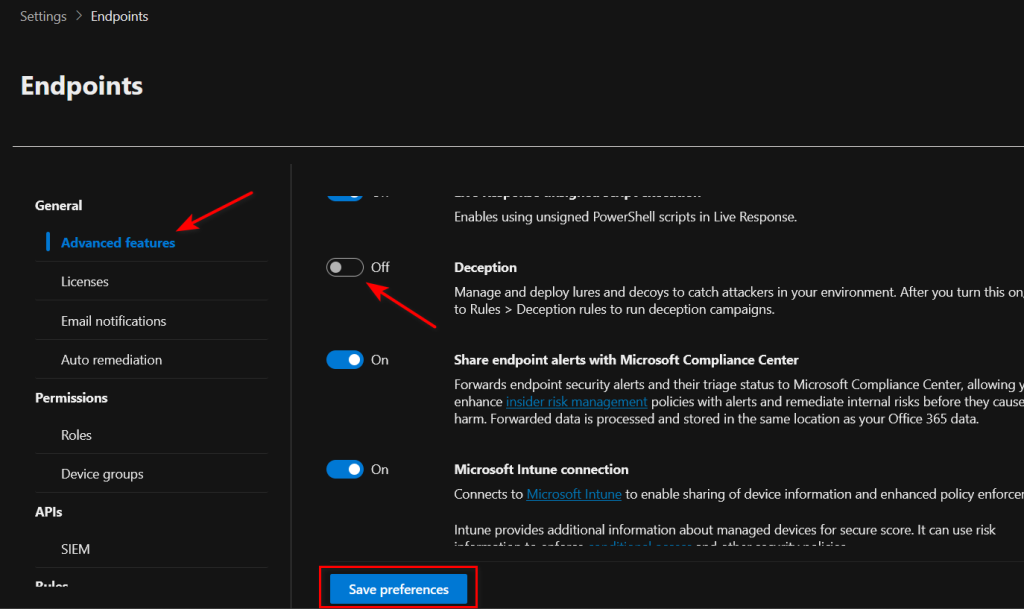

Para ativarmos essa funcionalidade, nós vamos em Configurações>Pontos de Extremidades, e em Funcionalidades Avançadas, rolamos até a opção Deception, por padrão ela vem desligada no tenant.

Ligamos e salvamos as preferências.

No meu caso quando habilitei essa funcionalidade, demorou vários minutos para que o botão de configuração das regras aparecessem.

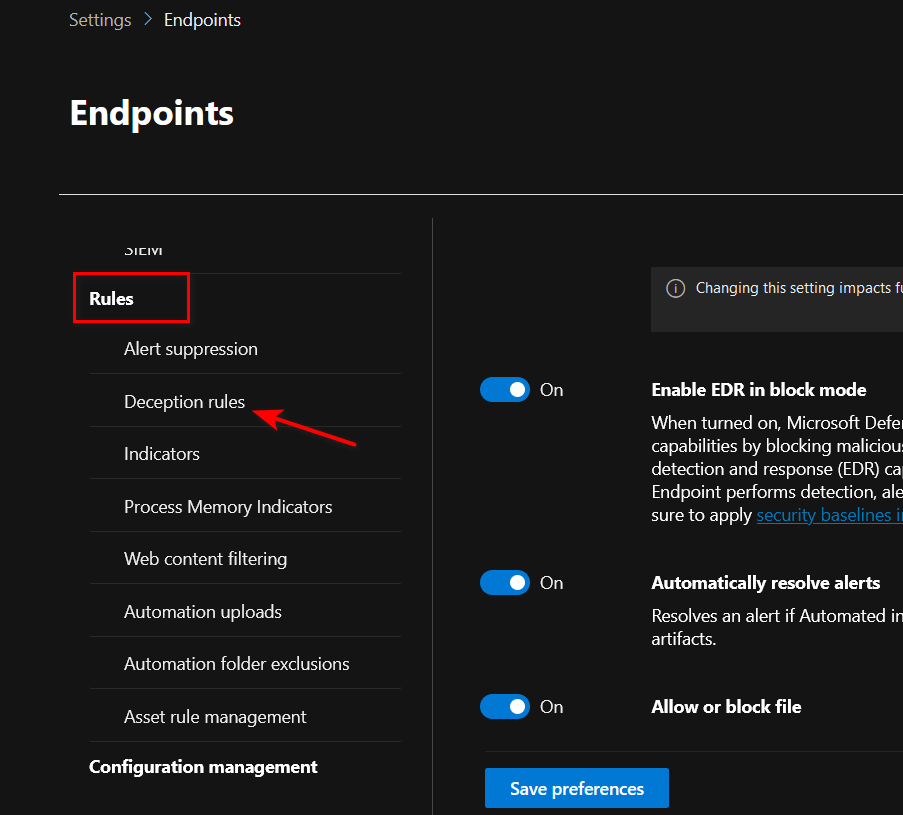

Após habilitado, nós continuamos na página das Configurações de Endpoint, porém agora rolamos o menu da esquerda até Regras. E já podemos ver Deception Rules.

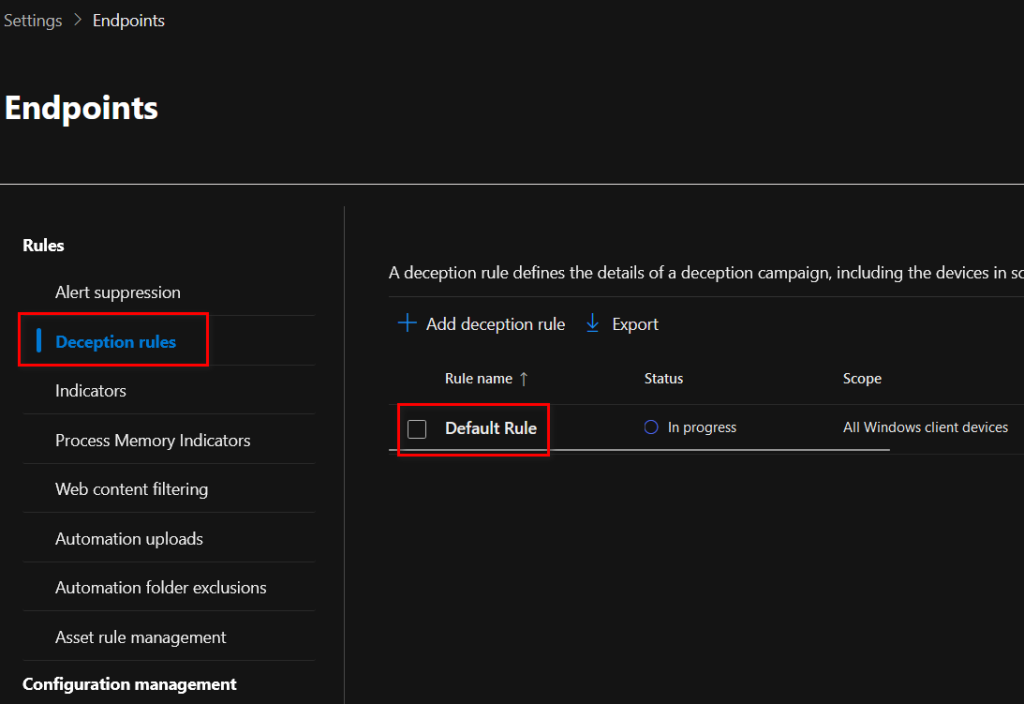

Uma regra padrão é criada automaticamente e ativada quando o recurso de engano está habilitado. A regra padrão, que você pode editar de acordo, gera automaticamente contas de isca e hosts integrados a iscas e planta-as a todos os dispositivos de destino na organização. Embora o escopo do recurso de engano seja definido como todos os dispositivos da organização, as iscas são plantadas apenas em dispositivos Windows.

No nosso caso, vou criar uma regra e passar pelas configurações para conhecermos. Uma observação: Atualmente nós podemos criar até 10 regras de engano.

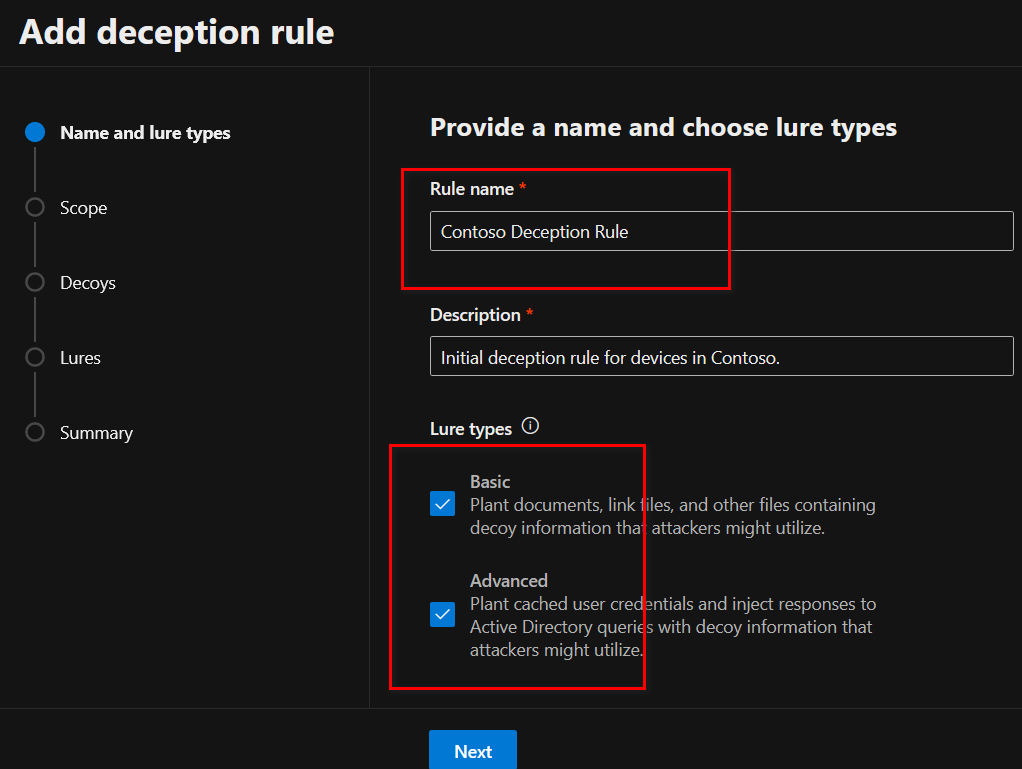

Vamos em Add deception rule:

Colocamos um nome e uma descrição, e podemos escolher entre iscas basicas e avançadas, deixarei selecionado as 2.

Há dois tipos de iscas disponíveis no recurso de engano:

Iscas básicas – documentos plantados, arquivos de link e similares não têm interação mínima ou mínima com o ambiente do cliente.

Iscas avançadas – conteúdo plantado, como credenciais armazenadas em cache e interceptações que respondem ou interagem com o ambiente do cliente. Por exemplo, os invasores podem interagir com credenciais de isca que foram injetadas respostas às consultas do Active Directory, que podem ser usadas para entrar.

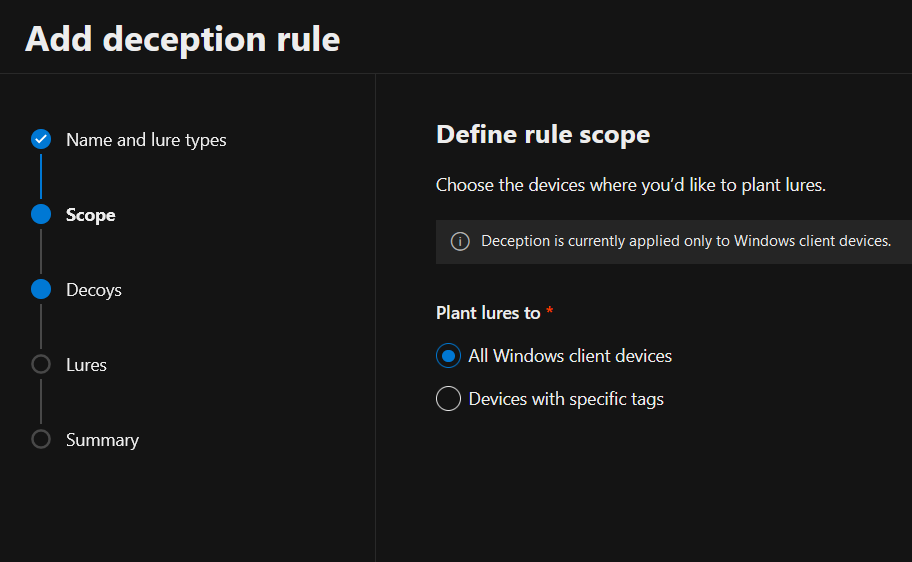

No proximo passo nós podemos selecionar dispositivos especificos para plantar as iscas, ou todos os devices na organização, no meu caso todos os devices.

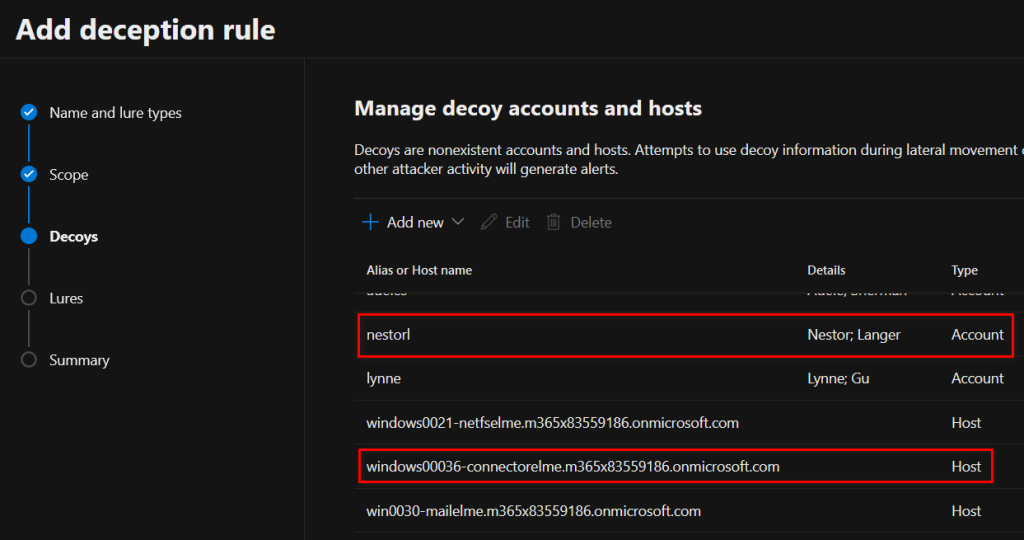

O que ele fez na imagem acima foi criar contas e hosts ficticios muito semelhantes aos reais no nosso ambiente. Você pode examinar, editar ou excluir iscas geradas automaticamente. Você também pode adicionar suas próprias contas de isca e hosts nesta seção. Para evitar detecções falsas positivas, verifique se os hosts/endereços IP adicionados não são usados pela organização. Nós podemos editar um nome de conta de isca, nome do host e o endereço IP em que as iscas são plantadas. Ao adicionar endereços IP, a recomendação é usar um IP de área restrita se ele existir na organização e evitar usar endereços comuns como 127.0.0.1, 10.0.0.1 ou similares.

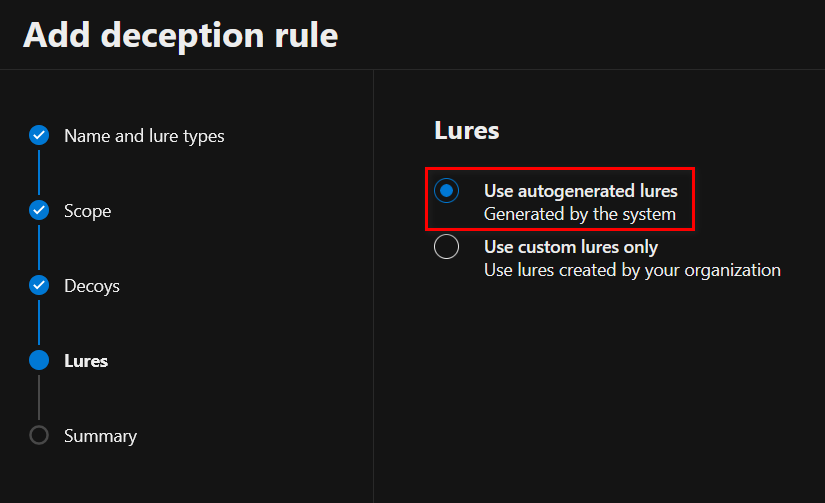

Na proxima tela deixaremos as iscas autogeradas por padrão, tambem podemos criar nossas proprias iscas, porem devemos ter um cuidado especial para que essas iscas personalizadas não gerem um numero muito alto de falso positivos.

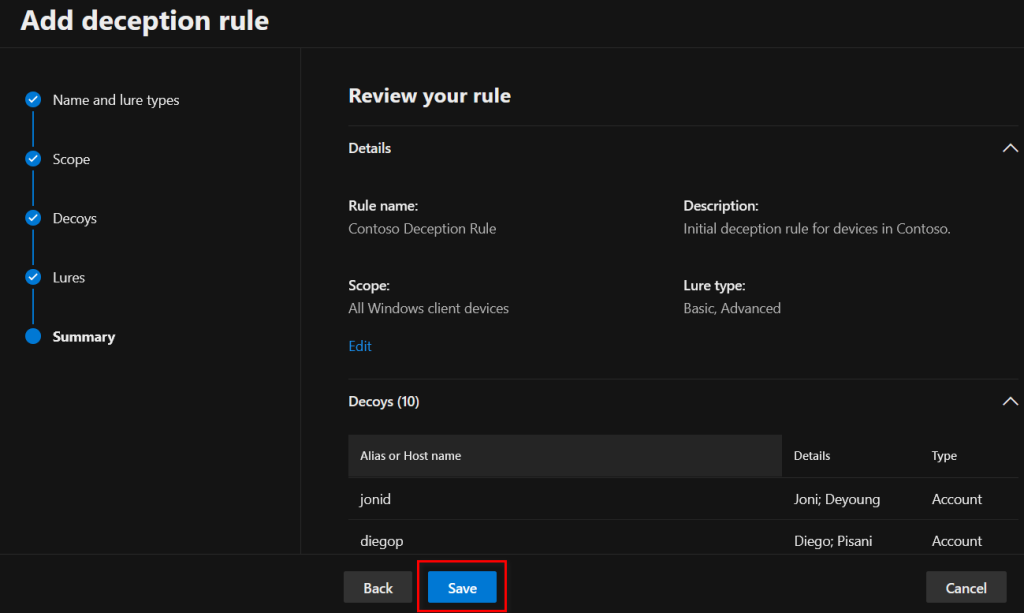

Ao final veremos um resumo e podemos salvar.

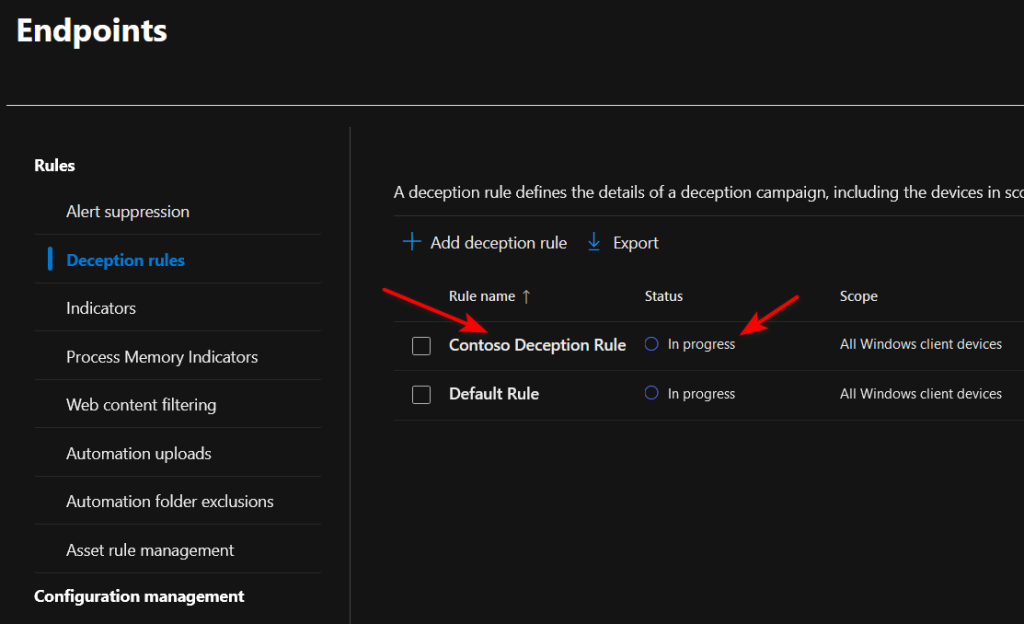

A nova regra aparece no painel Regras de engano após a criação bem-sucedida. Leva aproximadamente de 12 a 24 horas para concluir a criação da regra. Verifique o Status para monitorar o progresso da criação da regra.

Agora precisamos dar um tempo para o ambiente criar essas iscas e regras, e ver como essa ferramenta trabalha. E logo vou fazer mais um artigo sobre o gerenciamendo dos alertas gerados pelas iscas e assim finalizarmos esse tema por completo.

Eu espero que voces gostem deste post, e que os ajude de alguma forma. Até logo!!